악성코드 샘플 분석

준비

"bton02setu.exe" 샘플 파일을 다운 받아 분석해 볼 것이다.

*주의 절대 로컬 환경이 아닌 vmware에서만 실행하자!

기초분석

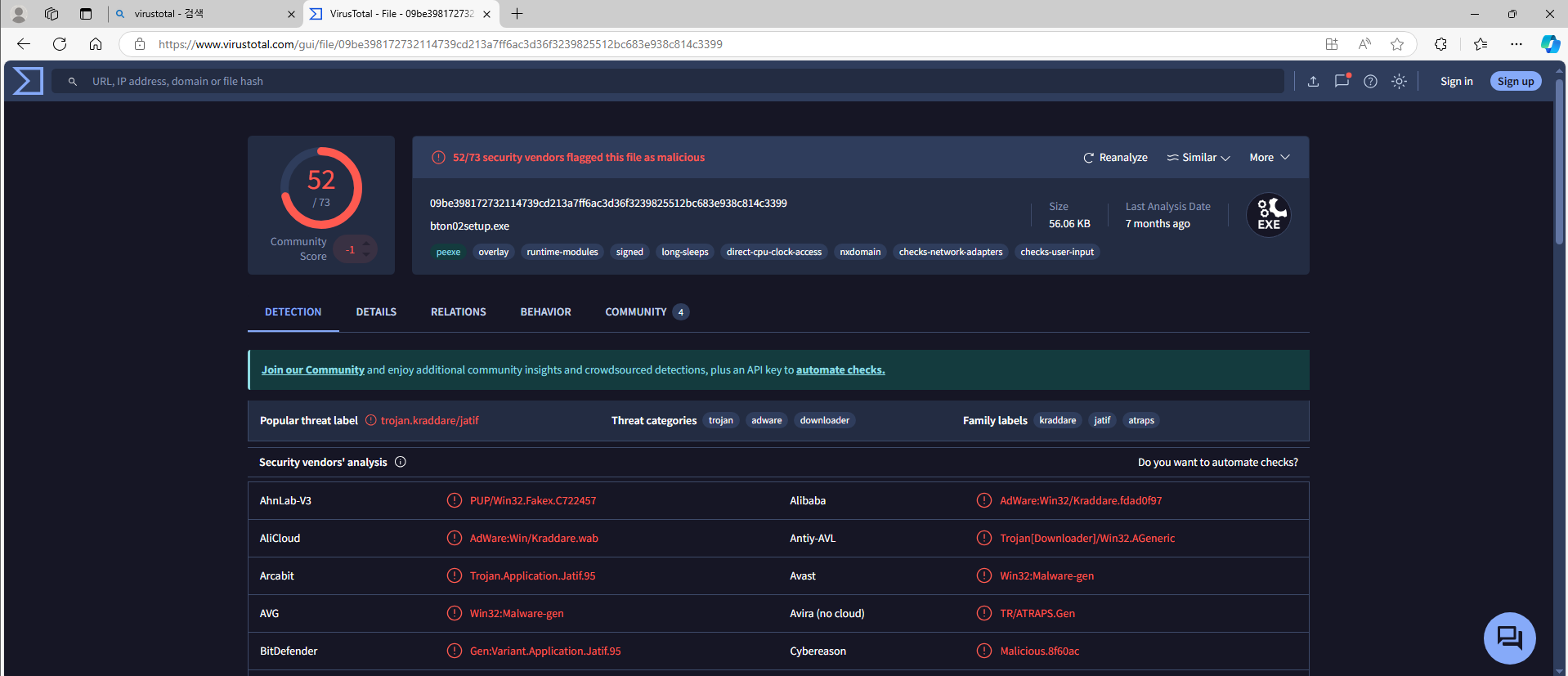

Virustotal

-검사 결과 73개의 백신 중 52개의 백신이 해당 파일을 악성파일로 진단하였다.

-검사결과 Treat categories를 보면 trojan, adware, downloader가 대표적인 진단 카테고리로 보여준다.

-디테일 탭에서 해당 파일의 자세한 정보를 확인해 볼 수 있는데

-파일의 고유한 해시값을 참고하고자 할 때는 MD5, SHA-256 두 가지를 살펴본다.

-win32 EXE을 보면 해당 파일이 win32 환경에서 구동되며

-C++로 제작되었다는 정보를 확인 가능

정적분석

Exeinfo PE

-정적분석 진행할 때, 가장 먼저 확인해야 하는 부분이 해당 파일의 패킹 여부

-Exeinfo PE를 통해 정보를 보면, c++로 제작 되었다는 정보를 알 수 있고

-Not packed를 보아 이 파일은 패킹이 되어있지 않아 언패킹 도구의 도움 없이 내부 문자열을 평문으로 확인 가능하다.

Bintext

-중점적으로 봐야하는 항목 중 함수 또는 명령어에 해당하는 문자열을 확인

-문자열에 URL주소가 보이는데 URL주소는 해당 파일이 네트워크와 관련된 작업을 수행하거나 원격 서버와 통신하고 다우로드를 시도할 수 있음을 의미한다.

-나중에 동적분석 과정에서 네트워크 쪽 행위를 확인하면서 위에 URL주소 및 실행 파일 참고할 수 있다.

-Reapea와 del 문자열은 삭제 및 반복의 행위도 할 수 있다고 추정 가능

-악성코드에 자주 사용되는 dll 파일도 보인다.

-WSOCK32, NETAPI32 같은 네트워크 관련 작업이 가능한 dll 파일들이 확인 가능하다.

PEview

-pFile 의 4D 5A와 value의 MZ를 보면 exe파일이라는 걸 알 수 있다.

-Virtual Size와 Size of Raw Data 간의 크기 차이가 크지 않아 해당 파일은 패킹이 되지 않은 것으로 보인다.

-Bintext에서 확인했던 dll 파일들을 확인 가능하다.

동적분석

동적분석 부터는 악성코드 파일을 실행하고 그 결과를 확인해야 한다.

Process Explorer

-파일 실행 후 Process Explorer를 확인해본 결과, 프로세스가 생성되었다가 실행한 파일이 사라지고 프로세스도 사라졌다.

-트로이목마 성격을 확인 가능했다.

* 트로이목마 악성코드 중에는 실행 파일이 스스로 삭제되거나 특정 조건에서 일시적으로 존재했다가 사라지는 경우가 있다. 이러한 기능은 주로 악성코드 탐지를 피하기 위해 설계된 것으로, 악성 행위를 수행한 후 자신의 흔적을 지우거나 숨기려는 목적을 가지고 있다. 이를 파일리스(Fileless) 악성코드나 자체 삭제(Self-Deleting) 트로이목마라고도 한다.

Process Moniter

-악성코드 실행 후 화면이다.

-해당 bton02Setup.exe 파일이 cmd.exe 파일을 실행하는 모습을 확인할 수 있다.

-cmd.exe 파일을 실행한 것을 확인하고 cmd.exe 가 무슨 일을 하는 것인지 확인을 위해 cmd.exe 프로세스를 필터링 해서 확인해본다.

-operation에서 regquery.vlaue의 결과값이 name not found라고 떴기 악성코드가 요청한 레지스트리 키나 값이 존재하지 않음을 의미한다.

-악성코드의 행위가 단순히 실패한 것이므로, 추가적인 탐색과 분석이 필요하다.

Autoruns

-파일 실행 전과 후의 레지스트리 쪽의 변화를 확인해보기 위해, 스냅샷을 저장하고 비교해 보았지만 차이는 없었다.

WireShark

-실행 후 50초 쯤이 되니까 갑자기 네트워크 움직임이 보이기 시작했다.

-통신 중 TCP 연결을 위한 3-Way Handshake 및 FIN 플래그를 통한 연결 종료가 이루어지고 있음을 알 수 있다.

-악성코드가 HTTP를 통한 POST 요청을 사용하고 있다.

-이를 통해 네트워크를 사용하는 악성코드임을 알 수 있다.

결론

-"bton02setup.exe"는 트로이목마 성격의 악성코드로, 네트워크를 통해 원격 서버와 통신하고 정보를 전송하려고 시도하는 것으로 보인다.

-일부 행위가 실패했지만, 악성코드의 전반적인 동작 방식을 이해하기 위한 추가 분석이 필요하다.

-이 악성코드는 탐지를 피하기 위해 스스로 삭제하는 기능이 있으며, 향후 추가적인 행동을 감시하는 것이 중요하다.

-시스템의 보안을 강화하고, 의심스러운 파일 및 네트워크 활동에 대해 지속적으로 모니터링하는 것이 필요하다.

참고