악성코드 정적분석 및 동적분석(상)

지금 분석하는 악성코드는

"web companion 이 프로그램은 해외 보안 업체 Lavasoft라는 곳에서 만든 프로그램으로

악성 URL 차단 및 웹 브라우저 보호 기능을 가진 웹 보안 솔루션이지만

한 때 광고를 생성하는 프로그램으로 우리에게 도움이 되는 프로그램은 아니였어요

심지어 web companion 프로그램이 설치 된 후 인터넷 느림 현상, 끊김 현상으로 완전 골치덩어리였습니다."

https://m.blog.naver.com/grooo01/221242921791

IT 보안 꿀팁 : web companion 프로그램 삭제 방법

IT 보안 꿀팁 : web companion 프로그램 삭제 방법안녕하세요 그루입니다 :) 지난 주말, 꿀휴무를 즐기기...

blog.naver.com

에드웨어인 web companionsms pc에 위협을 주는 프로그램은 아니지만 웹브라우저 체감 속도를 늦출 수 있다.

기초분석

-우선 들어가기에 앞서 any.run에서 해시값을 검색해서 분석보고서에서 악성코드 파일의 프로세스가 어떻게 진행되는지 확인해봤다.

-악성코드가 크롬을 반복적으로 실행하면서 시스템 자원을 과도하게 소모하거나, 브라우저를 통해 추가적인 악성 활동을 시도하고 있다는 신호일 수 있다.

정적분석

exinfo pe

파일의 패킹여부를 파악하기 위해 exinfo pe를 돌려보니 언패킹을 하려면 7zip을 사용하라고 해서 압축을 해제해줬다.

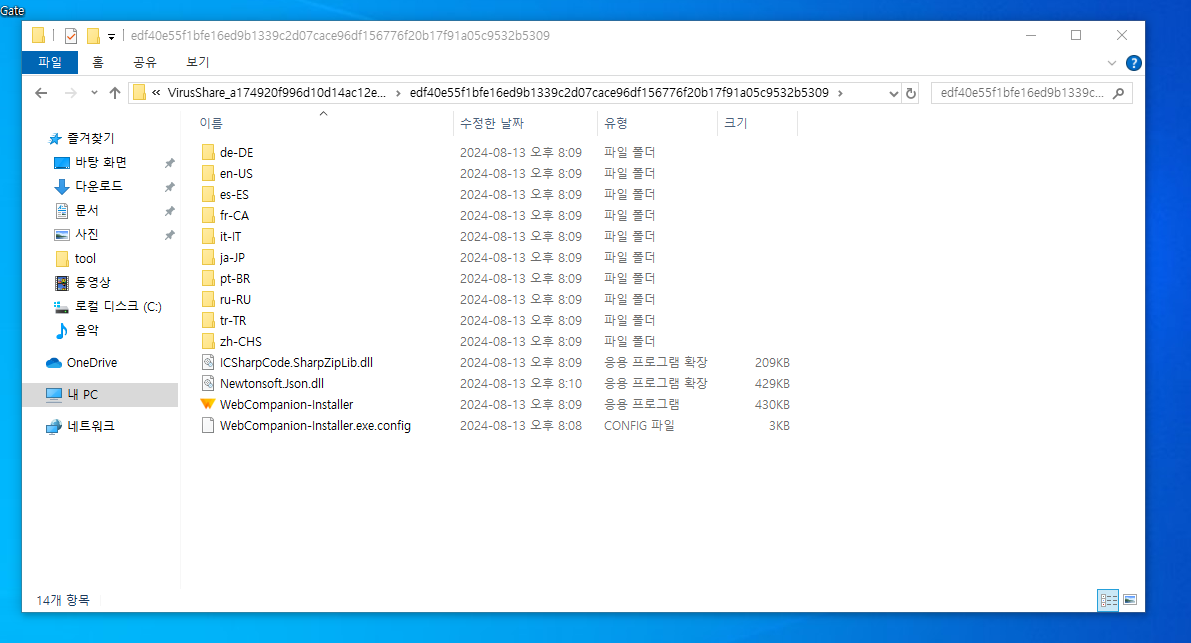

압축해제한 후 파일 내부

-내부 파일 중 any.run에서 핵심 파일인 webcompanion-installer.exe 파일을 exinfo pe로 분석해보았다.

-그러나 추천하는 .net reflactor는 디컴파일 도구라 언패킹을 자동으로 할 수 없었고 de4dot 같은 언패킹 도구를 사용해봐도 결과는 똑같이 .net reflactor가 나왔다.

-그래도 bintext나 peview를 활용하면 문자열은 잘 보여 그냥 진행하기로 했다.

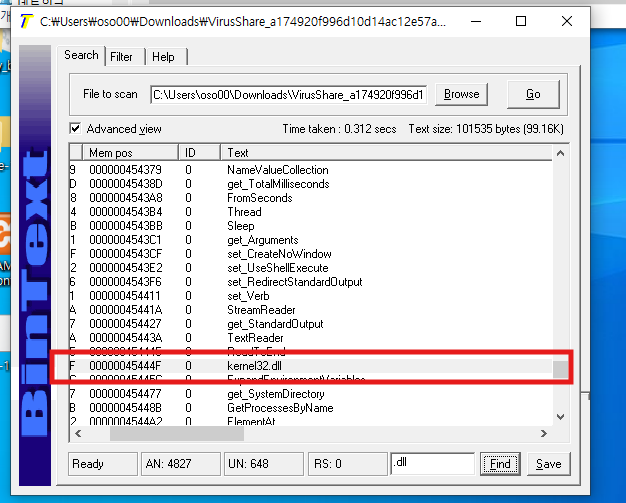

bintext

-installer.exe를 압축해제 한 후 webcompanion-installer.exe 파일의 내부가 더 난독화가 잘되어 있어 webcompanion-installer.exe파일을 분석하기로 했다.

-기초분석에서 중요시 여겼던 webcompanion.exe 파일이 보인다.

-기초분석에서 보았던 url주소도 보인다.

-악성코드에서 자주 사용되는 .dll 문자열도 보인다.

-advapi32.dll (ex,레지스트리 접근), user32.dll(ex,사용자 입력 감시), kernel32.dll(ex.시스템 관리와 같은 기본적인 기능과 관), wtsapi32.dll(ex.원격 서비스와 관련)

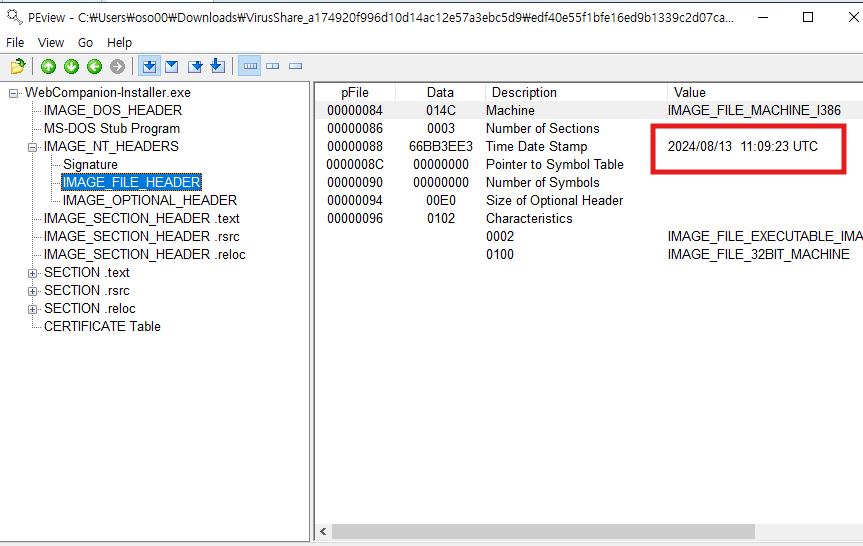

peview

-4D 5A MZ를 보아 .exe파일임을 알 수 있다.

-파일 생성 날짜도 볼 수 있었다.

-exinfo pe에서 말했듯이 언패킹을 진행해도 virual size와 size of raw data가 그대로 차이가 났다.

-그러나 문자열 보는데는 딱히 문제가 없어 우선 진행했다.

동적분석

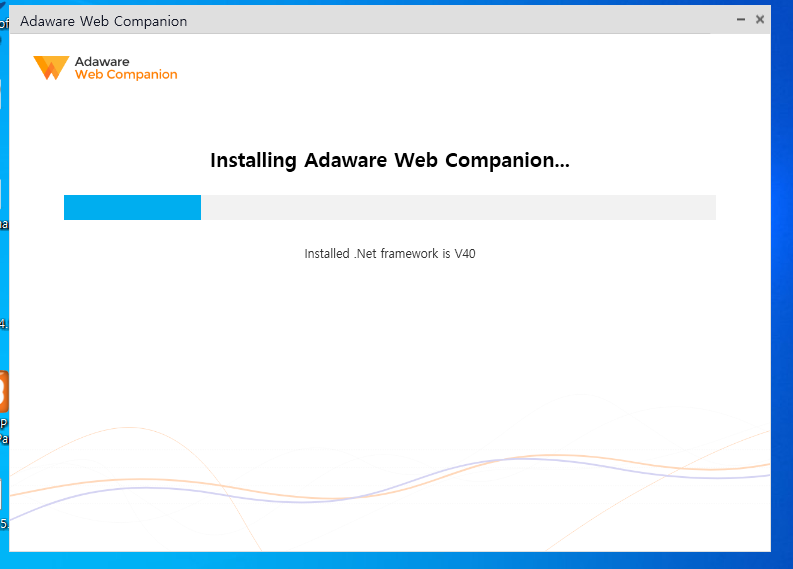

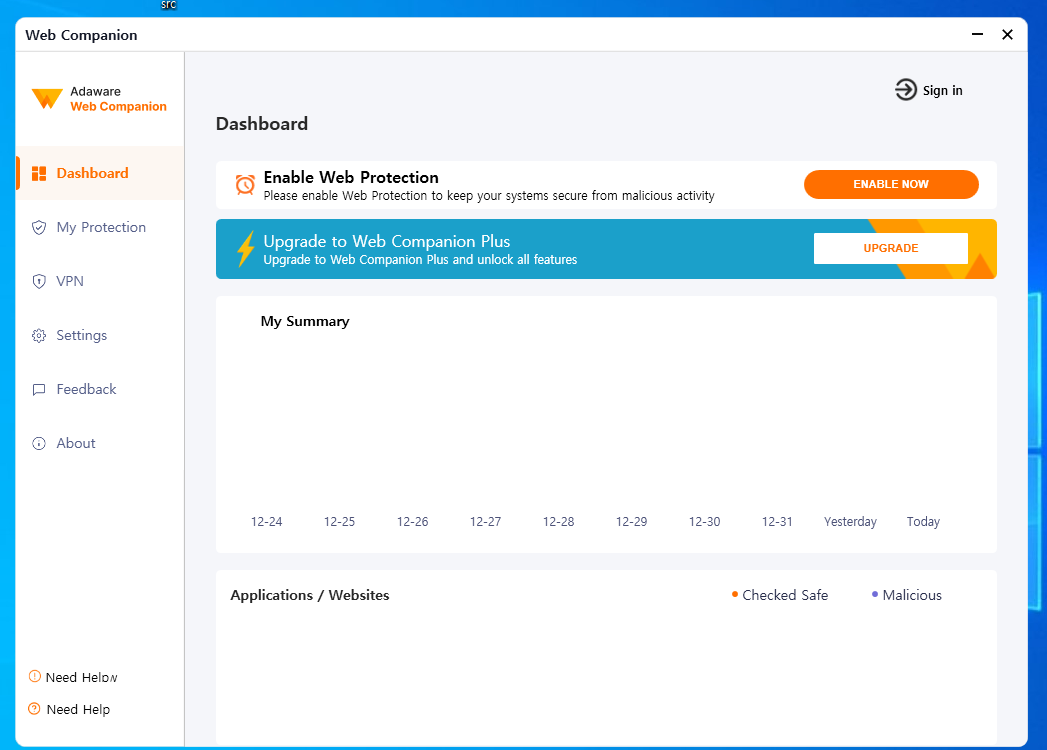

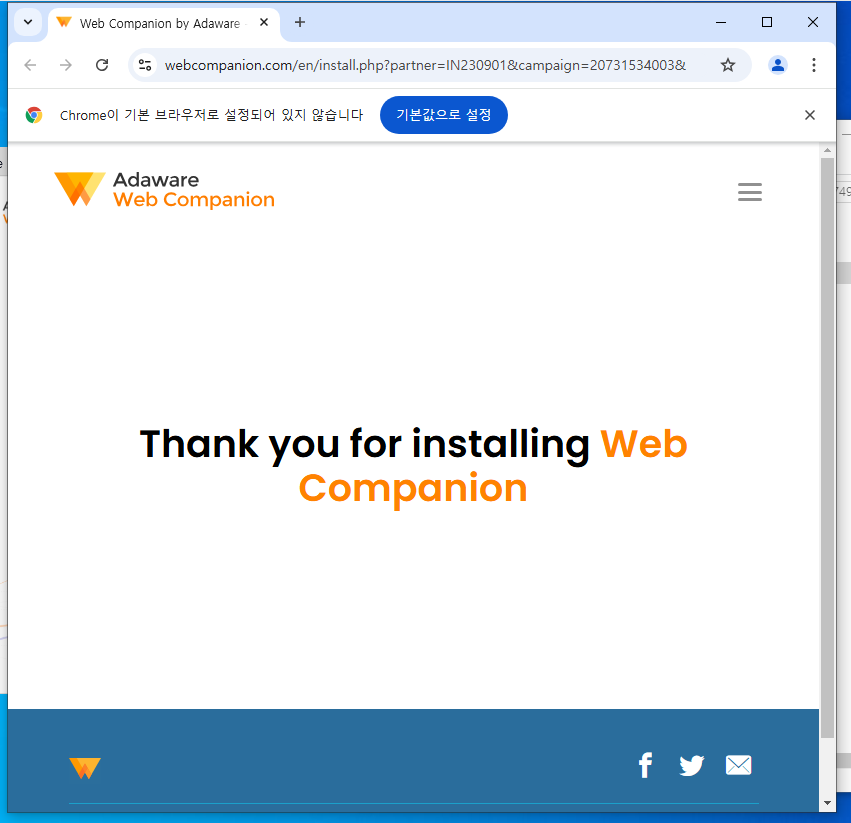

악성코드 실행 화면

-파일이 설치가 되고

-설치가 완료 되면 크롬으로 창이 뜬다

process explorer

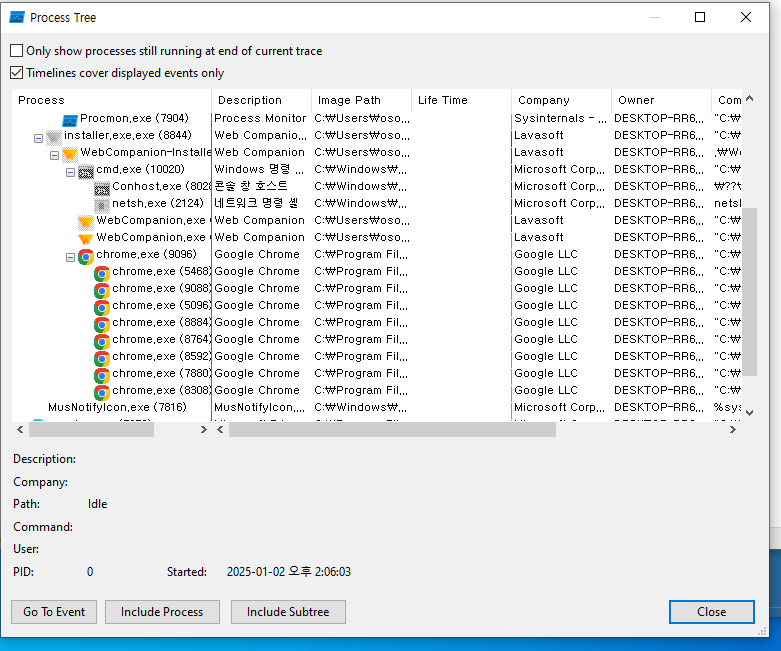

-파일을 실행하면 webcompanion-installer.exe가 실행되면서 cmd.exe와 그 밑으로 conhost.exe와 netsh.exe가 실행된다,

-cmd.exe가 없어지면 그 다으믕로 webcompanion.exe가 실행되다가 사라진다.

-그리고 다시 webcompanion.exe 실행이되고 그와 동시에 크롬 여러개로 실행이 된다,

-여기서 알 수 있는게 악성코드가 크롬을 반복적으로 실행하면서 시스템 자원을 과도하게 소모하거나, 브라우저를 통해 추가적인 악성 활동을 시도하고 있다는 신호일 수 있다.

process monitor

-process tree로 파일의 프로세스 과정을 큰틀로 봤다.

-any.run 보고서에서 봤던 실행과정이 그대로 진행되는걸 볼 수 있었다.

-installer.exe(압축해제 전 파일)을 필터해서 본 결과 하위 파일인 webcompanion-installer.exe파일을 만들고 실행하는 과정을 볼 수 있었다.

- webcompanion-installer.exe 파일도 똑같이 구동이 되기 위해 여러 파일들을 실행하려는 과정이 보인다.

- webcompanion.exe과 chrome.exe파일을 보면 tcp udp 네트워크 통신을 하려는 시도들이 보인다.

- webcompanion.exe과 chrome.exe파일을 보면 프로세스가 Windows 레지스트리의 특정 키 값을 변경하려고 시도하려 했던 게 보인다.

autoruns

-installer.exe 파일 실행 전과 후 레지스트리 변화를 확인했다.

-procesee monitor에서 분석한 거 처럼 Software\Microsoft\Windows\CurrentVersion\Run에 web companon이 영향을 줬는데 해당 프로그램이 시스템 시작 시 자동으로 실행되도록 설정되었음을 의미한다

-자동 실행ㄷ으로 시스템 성능 저하나 검색 엔진 변경 또는 광고 폭주 등의 문제들이 생길 수도 있다.