악성코드 샘플 조사 및 수집 과정

- 명확한 네트워크 행위가 있는 샘플 필요성

- Snort를 활용한 패턴 생성을 위해 명확한 HTTP 기반 네트워크 행위를 가진 악성코드 샘플이 필요.

- 정보유출형, 애드웨어, 스파이웨어와 같은 명확한 네트워크 행위를 보이는 악성코드가 적합.

- 샘플 조사 사이트

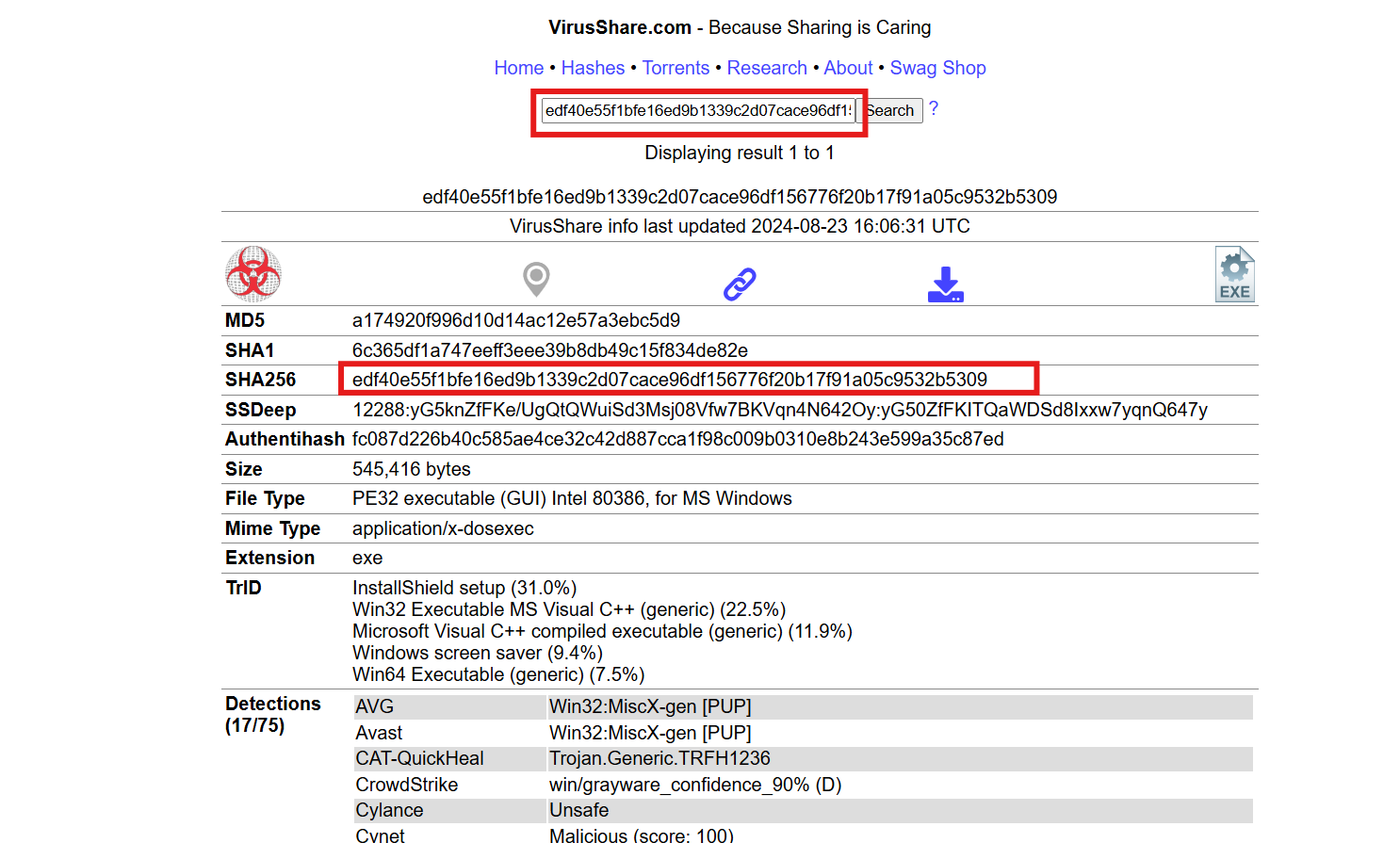

- VirusShare: 회원가입 후 다양한 악성코드 다운로드 가능. (해시값 검색 시 탐색 효율 증가)

- Malware Bazaar: 무료 이용 가능하지만 애드웨어/스파이웨어 관련 샘플 부족.

- AnyRUN: 실행형 EXE, 문서형 악성코드 결과를 확인할 수 있는 플랫폼으로, 직관적인 UI 제공.

- 샘플 수집 절차

1) virusshare.com에 접속을 하면 로그인을 해야한다.

2) 회원가입을 위해 메일을 보내면 회원가입 링크를 준다

3) 회원 가입을 하면 virusshare.com에서 원하는 악성코드 파일을 다운 받을 수있다.(그러나 애드웨어나 스파이웨어를 검색을 해도 양이 너무 많고 네트워크 행위를 안하는 악성코드 파일들도 많아 하나하나 찾아서 하기에는 무리였다.)

4) 그래서 anyrun을 통해 최근 애드웨어나 스파이웨어 파일들을 찾아봤다

덕분에 Installer.exe라는 파일을 찾았다.

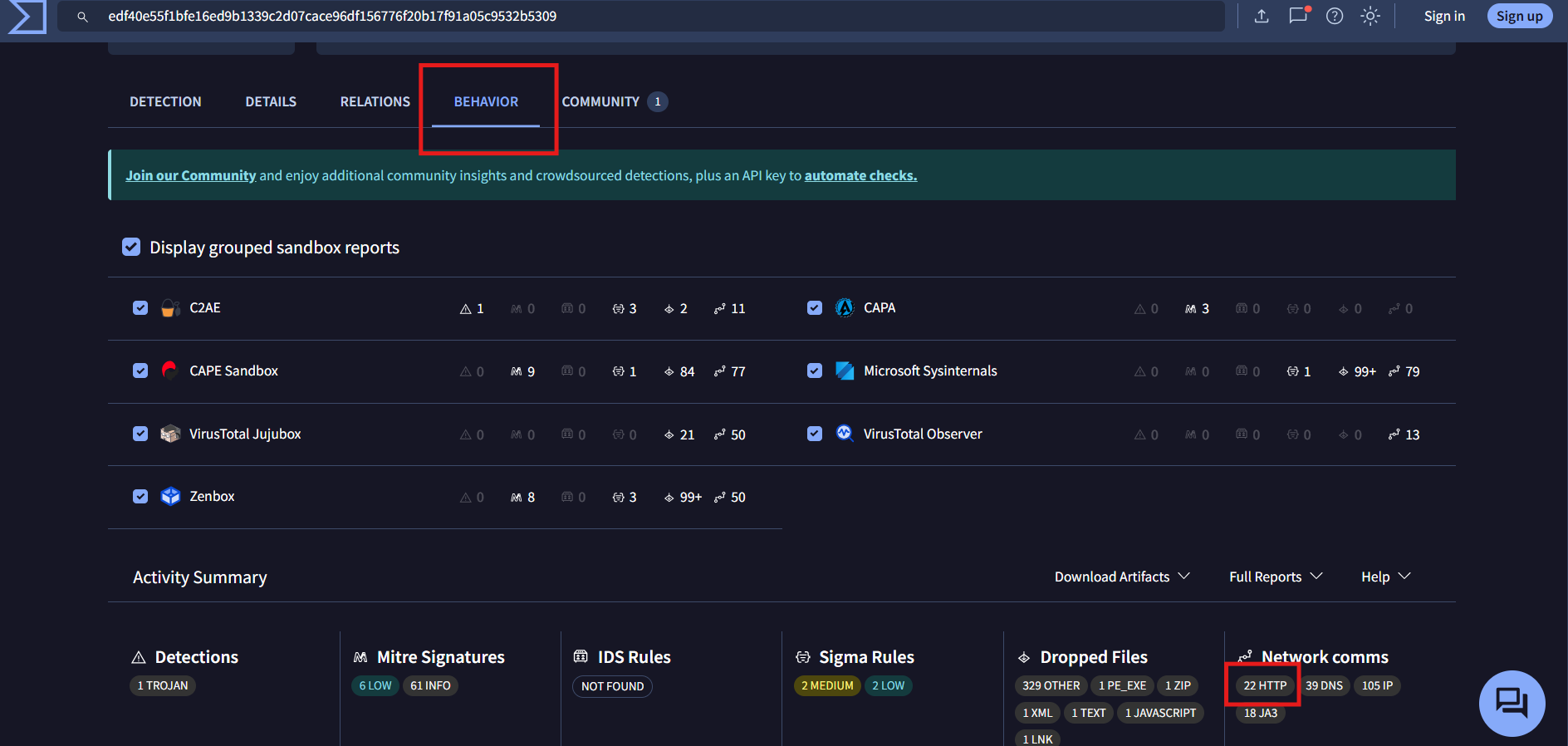

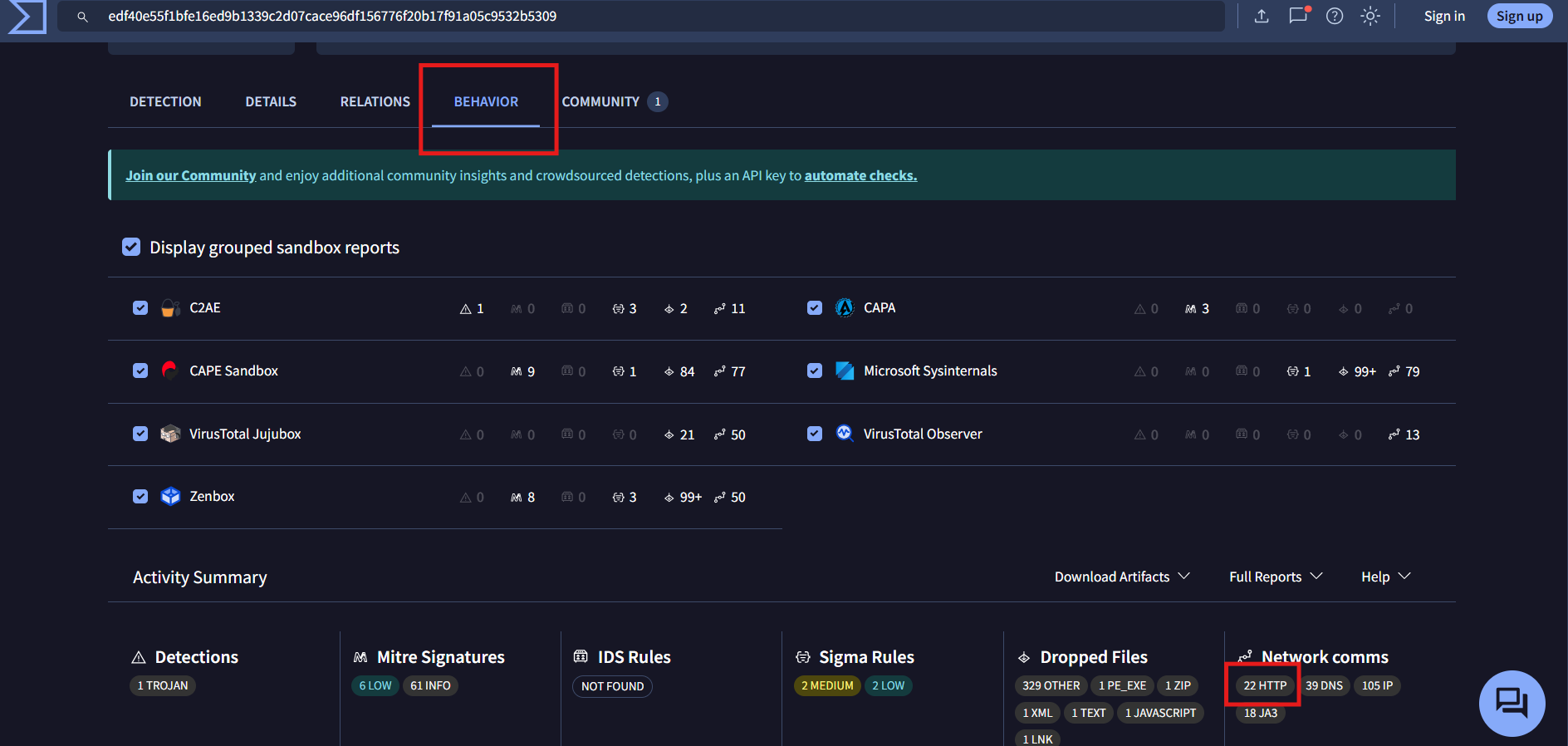

5) 해당 파일의 해시값을 virustotal에 검색해서 behavior창에서 network에서 http가 몇개 있는지 확인해주고 지금까지 많아봐야 4개였는데 이건 22개 다운 받기로 한다

6. 해시값(edf40e55f1bfe16ed9b1339c2d07cace96df156776f20b17f91a05c9532b5309)을 virusshare 검색창에 검색하여 vmware 서버에 다운 받아주면 된다.

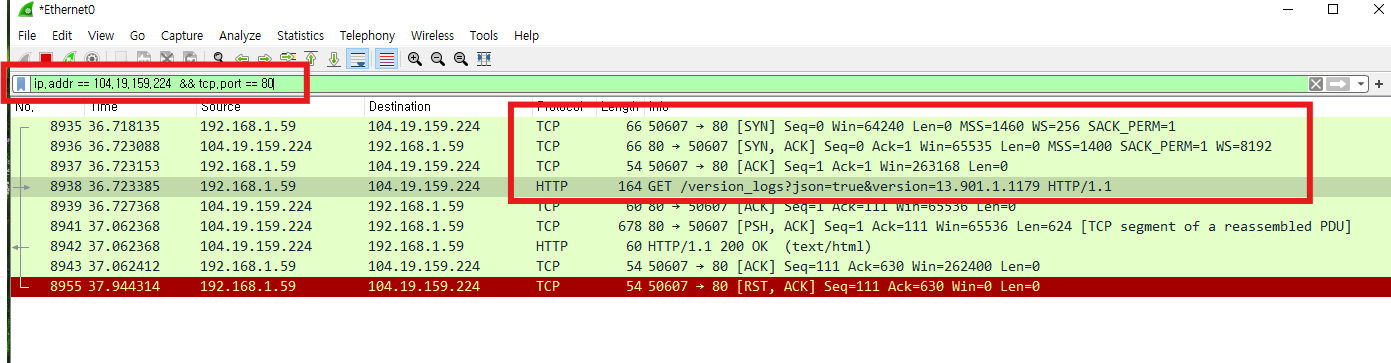

네트워크 행위 확인 과정

Wireshark 분석:

- HTTP 필터(port 80)를 사용해 악성코드의 통신 시도 확인.

- 특정 IP와의 3-Way Handshake 및 HTTP GET 요청을 통해 명확한 네트워크 행위 판단.

기초 분석

개요

Web Companion은 해외 보안 업체 Lavasoft에서 만든 프로그램으로, 악성 URL 차단 및 웹 브라우저 보호 기능을 가진 웹 보안 솔루션이다. 하지만 과거 광고를 생성하거나 인터넷 속도를 저하시키는 등 문제를 일으키는 프로그램으로 알려져 있다. 이 프로그램은 PC에 직접적인 위협을 주는 악성코드는 아니지만, 웹 브라우저 체감 속도를 늦추고 시스템 자원을 과도하게 소모할 수 있다.

https://m.blog.naver.com/grooo01/221242921791

IT 보안 꿀팁 : web companion 프로그램 삭제 방법

IT 보안 꿀팁 : web companion 프로그램 삭제 방법안녕하세요 그루입니다 :) 지난 주말, 꿀휴무를 즐기기...

blog.naver.com

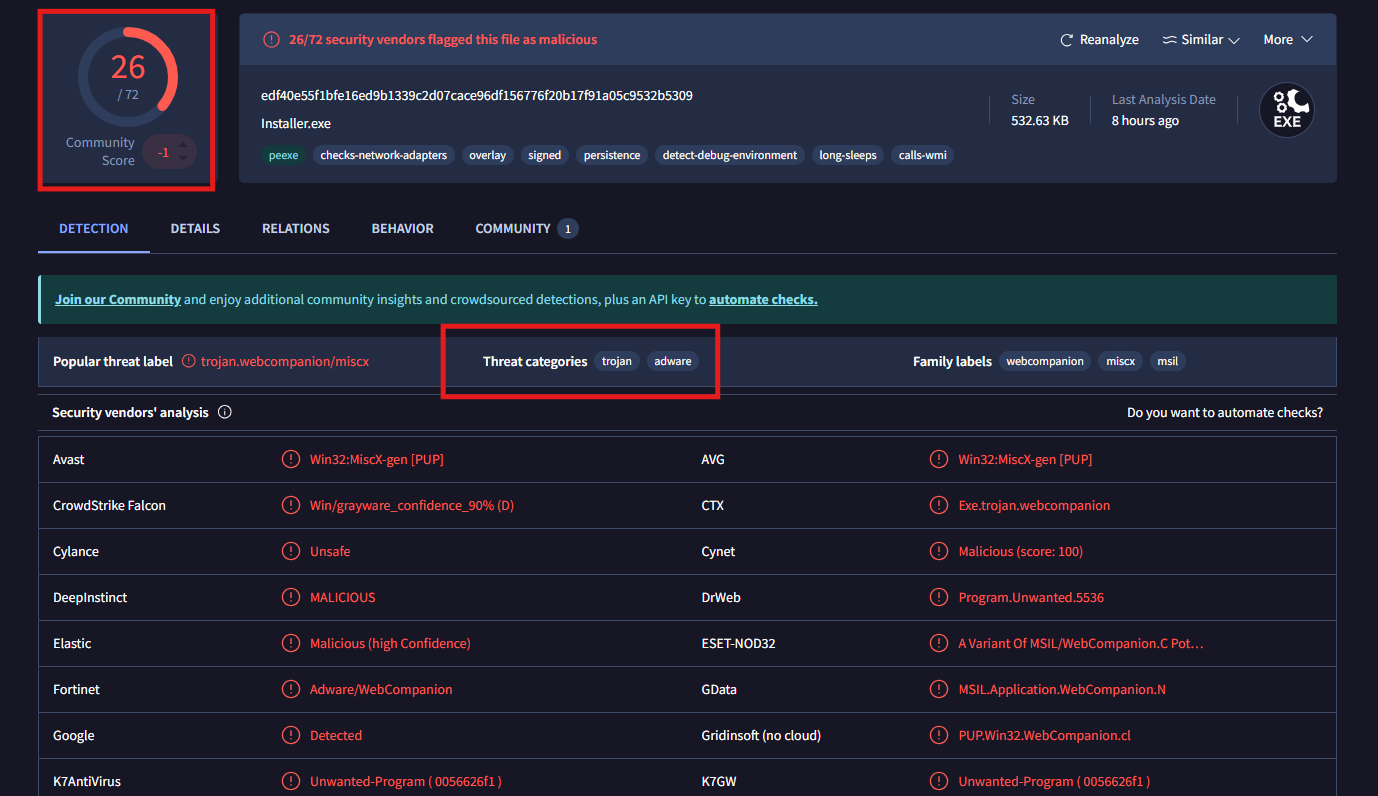

Virustotal

VirusTotal 스캔

- 72개의 안티바이러스 엔진 중 26개의 엔진이 해당 파일을 악성 파일로 추정.

- Threat categories: Trojan, Adware로 분류됨.

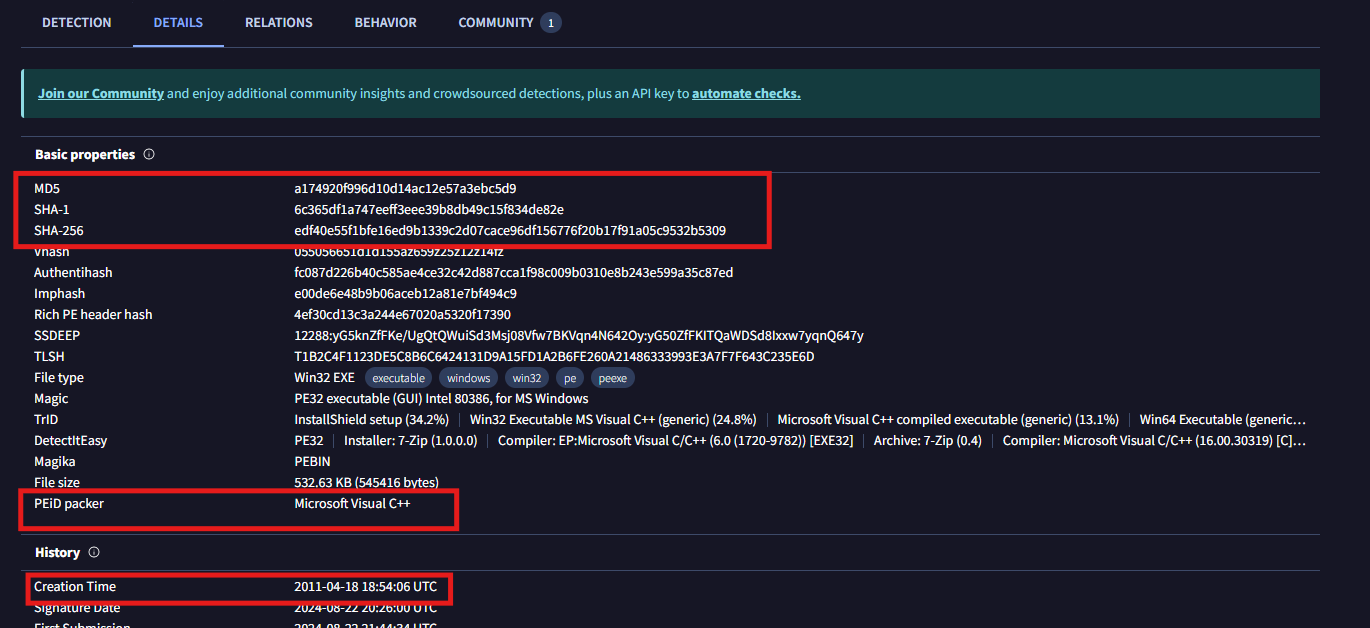

Detail 탭 분석

- 해시값 확인 가능: 파일 식별의 핵심 정보 제공.

- PEiD Packer 정보 확인: Micro Visual C++으로 작성된 것으로 나타났으며, 이를 통해 해당 파일이 패킹 되지 않았음을 알 수 있다

- 파일 생성 날짜 확인 가능: 파일의 작성 시점 파악.

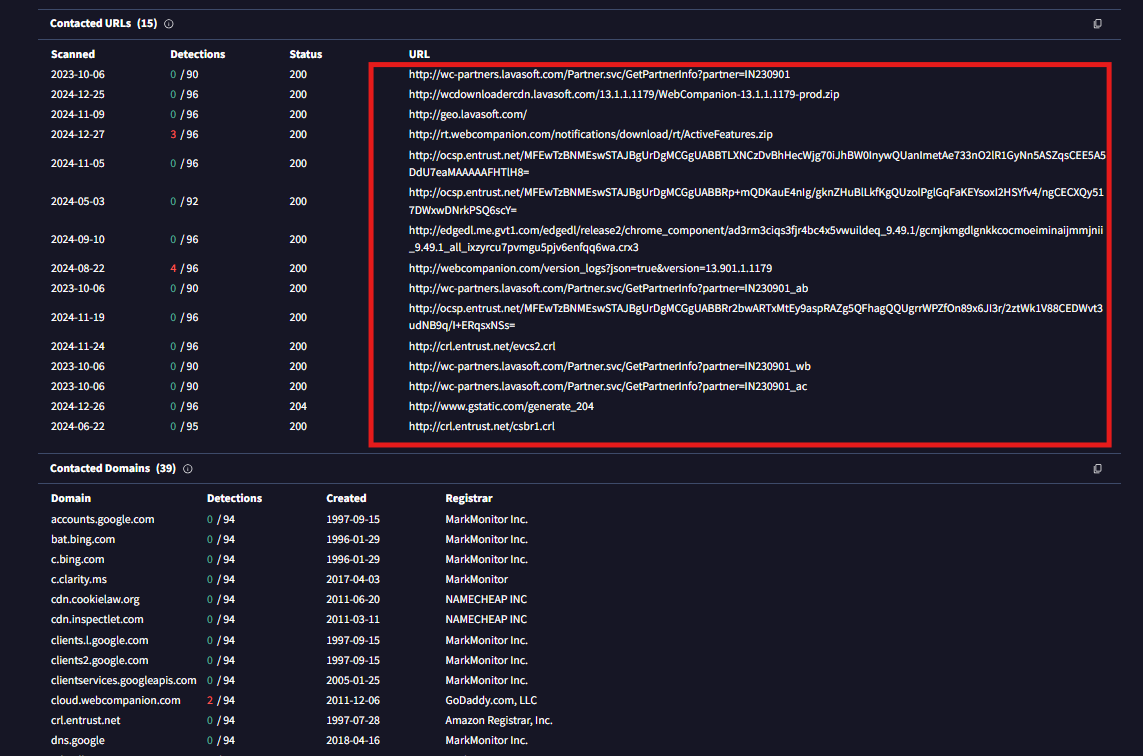

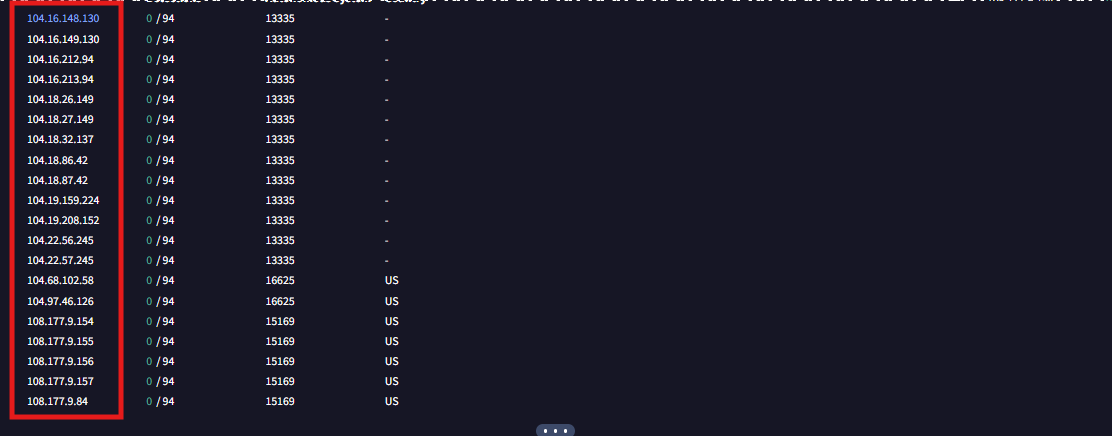

Relations 탭 분석

- 파일과 관련된 IP 및 URL 정보 확인 가능.

- 분석 파일은 특정 IP(사진 참조) 및 wc.portners, ocsp.entrust.net 등의 URL과 연관된 것으로 의심됨.

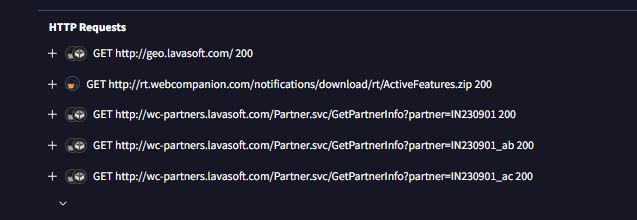

Behavior 탭 분석

- HTTP Request에서 GET 메소드로 특정 도메인에서 데이터를 다운로드 시도 확인.

- 22번의 HTTP 네트워크 통신이 이루어진 것으로 분석됨.

- 이는 명확한 네트워크 행위를 나타내며, Snort 규칙 작성에 유용한 데이터로 활용 가능.

Any.Run

- 해시값을 검색하여 Any.Run의 분석 보고서를 통해 악성코드 파일의 프로세스 진행 과정을 확인하였다.

- Web Companion은 크롬을 반복적으로 실행하며 시스템 자원을 과도하게 소모하거나, 브라우저를 통해 추가적인 악성 활동을 시도하는 신호를 보이고 있다.

다음 분석

https://eatitstory.tistory.com/80

악성코드 샘플 분석3(하)

기초분석에 이어서 계속 진행해보자https://eatitstory.tistory.com/79 악성코드 샘플 분석3(상)악성코드 샘플 조사 및 수집 과정 명확한 네트워크 행위가 있는 샘플 필요성Snort를 활용한 패턴 생성을 위

eatitstory.tistory.com

참고자료

https://itstudycube.tistory.com/m/20

https://itcase.tistory.com/entry/20-%EC%95%85%EC%84%B1%EC%BD%94%EB%93%9C-%EC%83%98%ED%94%8C-%EC%88%98%EC%A7%91-%EB%B0%8F-%EA%B8%B0%EC%B4%88%E2%80%A2%EC%A0%95%EC%A0%81%EB%B6%84%EC%84%9D-1

https://ogig0818.tistory.com/277

https://velog.io/@pingu_9/%EB%B3%B4%EC%95%88%EA%B4%80%EC%A0%9C-%ED%94%84%EB%A1%9C%EC%A0%9D%ED%8A%B82

'Security > 보안관제' 카테고리의 다른 글

| 악성코드 샘플 분석3(하) (0) | 2025.01.04 |

|---|---|

| Snort 환경 구성 (2) | 2024.12.01 |

| SNORT (2) | 2024.11.22 |

| 악성코드 샘플 분석2 (0) | 2024.11.10 |

| 악성코드 샘플 분석 (0) | 2024.11.03 |