Kali Linux란 무엇인가?

Kali Linux는 침투 테스트(Penetration Testing)와 디지털 포렌식에 최적화된 리눅스 배포판이다. 보안 전문가, 해커, 윤리적 해커(ethical hacker)들이 주로 사용하는 운영체제이다.

Debian 기반으로 제작되었으며, 수백 가지의 해킹 및 보안 도구들이 기본 내장되어 있어 설치만 하면 바로 실습이 가능한 환경을 제공한다.

Kali Linux의 주요 특징

- 해킹 및 보안 도구가 기본 포함되어 있다.

대표적으로 Nmap, Metasploit, Burp Suite, Aircrack-ng 등이 있다. - 라이브 부팅이 가능하다.

USB나 가상 머신으로 실행할 수 있어 설치 없이도 사용이 가능하다. - 지속적인 업데이트가 이루어진다.

Offensive Security가 꾸준히 관리하고 있어 최신 취약점에 대응하기 좋다.

칼리 리눅스는 https://www.kali.org 공식 홈페이지에서 VMware 버전 파일을 다운로드할 수 있다.

Kali Linux | Penetration Testing and Ethical Hacking Linux Distribution

Home of Kali Linux, an Advanced Penetration Testing Linux distribution used for Penetration Testing, Ethical Hacking and network security assessments.

www.kali.org

다운로드한 압축 파일을 해제한 후, VMware에서 .vmx 파일을 열면 바로 실행할 수 있다.

칼리 리눅스를 처음 실행하면 로그인 화면이 나타나며,

기본 계정은

ID: kali

PW: kali

DVWA란 무엇인가?

DVWA(Damn Vulnerable Web Application)는 웹 취약점 실습용 웹 애플리케이션이다. 이름 그대로 ‘끔찍하게 취약한 웹사이트’로, 웹 해킹을 학습하고 실습하기 위한 목적으로 만들어졌다.

DVWA의 주요 목적

- 웹 해킹 기법을 실습할 수 있도록 다양한 취약점 시나리오를 제공한다.

- SQL Injection, XSS, CSRF, File Inclusion 등 실제 웹 공격 기법을 직접 실행하고 대응하는 연습이 가능하다.

- 보안 실습 환경에서만 사용해야 하며, 절대로 공개된 서버에 설치해서는 안 된다.

DVWA는 보안 훈련을 위한 훌륭한 도구로, Kali Linux 환경과 함께 사용하면 효과적인 학습이 가능하다.

DVWA의 공식 GitHub 페이지는 다음과 같다:

👉 https://github.com/digininja/DVWA

칼리 리눅스에 DVWA를 설치하기 위해 위 GitHub 페이지를 참고하였다.

설치 과정에서는 아래 블로그와 유튜브 영상을 참고하였다.

- 블로그 출처: IT스터디큐브:티스토리

- 유튜브 영상: https://www.youtube.com/watch?v=WkyDxNJkgQ4

이 자료들을 바탕으로 Kali Linux 환경에서 DVWA 설치를 진행하였다.

DVWA 설치 과정 (GitHub 클론부터 Apache 웹 서버 실행까지)

DVWA를 실행하기 위해서는 웹 서버(Apache)가 작동해야 한다.

아래는 DVWA 설치의 첫 단계로, GitHub에서 소스 코드를 가져와 Apache를 통해 웹 환경을 구축하는 과정이다.

1. DVWA 파일 다운로드

git clone https://github.com/digininja/DVWA

- DVWA 공식 GitHub 저장소에서 웹 애플리케이션 소스 코드를 복제한다.

- 이 코드는 .php, .html, .css, .js 등의 파일로 구성된 웹 애플리케이션 파일이다.

2. Apache 웹 서버가 인식할 수 있는 위치로 이동

sudo mv DVWA /var/www/html

- Apache 웹 서버는 기본적으로 /var/www/html 디렉토리를 웹 루트 디렉토리로 사용한다.

- 따라서 DVWA 폴더를 이 위치로 이동시키면, Apache가 해당 애플리케이션을 서비스할 수 있게 된다.

3. 디렉토리 이동 및 확인

cd /var/www/html

ls

- DVWA 폴더가 정상적으로 이동되었는지 확인한다.

4. Apache 웹 서버 실행

sudo service apache2 start

- Apache 웹 서버를 실행하는 명령어이다.

- 이 명령어를 통해 Apache가 사용자의 웹 요청을 수신할 준비를 하게 된다.

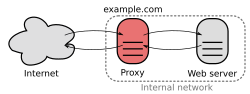

🌐 아키텍처 관점에서 이해하기

🔧 Apache의 역할

- Apache는 웹 서버로서, 사용자가 브라우저로 보내는 HTTP 요청을 수신하고,

- 요청에 따라 정적 파일(css, js, 이미지)을 전달하거나,

동적 파일(.php)은 내부적으로 PHP 엔진을 호출하여 실행 결과를 반환한다. - 따라서 Apache가 실행되어야 비로소 DVWA와 같은 웹 애플리케이션이 '웹페이지 형태로 동작'하게 된다.

DVWA 설정 파일 생성 및 MariaDB 실행

Apache 웹 서버를 성공적으로 실행했다면 http://localhost 주소로 접속이 가능해진다. 하지만 아직 DVWA 웹 애플리케이션에는 기본 설정 파일이 생성되지 않았기 때문에, http://localhost/DVWA 주소로 접근할 경우 오류 페이지가 나타난다.

이 문제를 해결하려면 DVWA 설정 파일을 직접 생성해야 한다.

1. DVWA 디렉토리로 이동

cd DVWA

- DVWA 소스코드가 위치한 디렉토리로 이동한다. 이 디렉토리는 /var/www/html/ 안에 존재한다.

ls

- 디렉토리 안에 어떤 파일들이 있는지 확인한다.

2. 설정 파일 폴더 확인

ls config

- DVWA의 설정 파일이 들어 있는 config 폴더를 확인한다.

- 이 안에는 기본 설정 파일 템플릿인 config.inc.php.dist 파일이 존재한다.

3. 설정 파일 복사 및 이름 변경

cp config/config.inc.php.dist config/config.inc.php

- 위 명령은 기본 설정 파일을 복사하고, DVWA가 인식할 수 있는 이름으로 변경하는 과정이다.

- config.inc.php는 DVWA가 데이터베이스, 보안 설정 등을 불러올 때 참조하는 핵심 설정 파일이다.

🔧 중요한 역할:

- 이 파일이 없으면 DVWA는 내부 설정을 불러오지 못해 에러를 출력하게 된다.

- 이 과정은 DVWA 초기 설정의 필수 단계다.

4. MariaDB(데이터베이스 서버) 실행

sudo service mariadb start

- DVWA는 내부적으로 MariaDB(MySQL 호환)를 사용하여 사용자 정보, 로그인 내역, 실습 데이터 등을 저장한다.

- 이 명령을 통해 데이터베이스 서버를 실행해야 DVWA가 정상적으로 DB 연결을 할 수 있다.

DVWA 데이터베이스 오류 해결 방법(데이터베이 및 사용자 계정 생성)

앞서 설정 파일을 구성하고 웹 서버를 실행해 DVWA 페이지에 접근할 수 있게 되었지만,

http://localhost/DVWA/setup.php 페이지에서 "Create / Reset Database" 버튼을 클릭하면 오류가 발생할 수 있다.

이 문제는 DVWA에서 사용할 데이터베이스와 사용자 계정이 MariaDB에 생성되어 있지 않기 때문이다.

따라서 직접 데이터베이스와 사용자 계정을 생성해줘야 한다.

데이터베이스 수동 생성 절차

1. 루트 계정으로 전환

sudo su -

- 시스템의 root 계정으로 전환한다.

- MariaDB 관리 권한이 필요하기 때문에 root 계정으로 접속하는 것이 일반적이다.

2. MariaDB 접속

mysql

- MariaDB 콘솔에 접속한다.

3. DVWA용 데이터베이스 생성

create database dvwa;

- DVWA가 사용할 데이터베이스를 생성한다.

4. 사용자 계정 생성

create user dvwa@localhost identified by 'p@ssw0rd';

- dvwa라는 이름의 사용자 계정을 생성하고, 비밀번호는 p@ssw0rd로 설정한다.

5. 사용자에게 권한 부여

grant all on dvwa.* to dvwa@localhost;

- dvwa 데이터베이스에 대해 dvwa@localhost 사용자에게 모든 권한을 부여한다.

6. 권한 적용

flush privileges;

- 위에서 부여한 권한이 즉시 적용되도록 한다.

✅ 완료 후 확인할 수 있는 변화

- http://localhost/DVWA/setup.php 페이지에서 다시 "Create / Reset Database" 버튼을 클릭하면 이제 에러 없이 정상적으로 테이블이 생성된다.

- 이후 DVWA의 로그인 페이지로 이동하며, DVWA가 완전히 실행 가능한 상태가 된다.

🔐 참고

이 과정을 통해 설정된 정보는 config/config.inc.php 파일 안에 다음과 같이 반영되어 있어야 한다:

$_DVWA[ 'db_user' ] = 'dvwa';

$_DVWA[ 'db_password' ] = 'p@ssw0rd';

$_DVWA[ 'db_database' ] = 'dvwa';

DVWA 설정 마무리 및 로그인

앞서 수동으로 데이터베이스를 생성하고 권한 설정을 완료했다면, 이제 DVWA 설정 탭에서 데이터베이스를 초기화할 수 있다.

📌 DVWA 설정 완료

- 브라우저에서 다음 주소로 접속한다:

👉 http://localhost/DVWA/setup.php - "Create / Reset Database" 버튼을 클릭한다.

- 이 작업을 통해 DVWA가 데이터베이스에 필요한 테이블과 초기 데이터를 자동으로 생성한다.

- 성공 메시지가 나타나면 기본적인 설정은 모두 완료된 것이다.

🔐 로그인 정보

DVWA의 기본 로그인 정보는 다음과 같다:

- ID : admin

- PW : password

📊 DVWA 실행 구조 요약

[사용자 브라우저]

↓ HTTP 요청

http://localhost/DVWA/login.php

↓

[Apache 웹 서버]

↓

[PHP 엔진: login.php 실행]

↓

[MariaDB: 사용자 정보 조회]

↓

[Apache가 결과 HTML 응답]

↓

[브라우저에 출력]

추가설정

이제부터는 해당 셋업 창에서 Disabled로 표시된 항목들을 하나씩 해제하는 작업을 진행할 것이다.

(현재 상태에서도 DVWA를 사용할 수는 있지만, 몇몇 기능이 비활성화(Disabled) 상태로 인해 정상적으로 작동하지 않는 경우가 있다.)

이는 추후 취약점 분석을 원활하게 진행하기 위해 미리 설정을 완료해두는 단계이다.

🔧 PHP 설정 변경을 통한 기능 활성화 (allow_url_include, display_errors 등)

✅ 대상 기능

- allow_url_include

- display_errors

- display_startup_errors

위 항목들을 활성화하여 실습 시 오류 메시지를 확인할 수 있도록 한다.

🛠 설정 방법

루트 권한 획득 및 설정 파일 위치로 이동

sudo su - # 루트 계정 권한 얻기

cd /etc/php # PHP 설정 디렉토리로 이동

ls # PHP 버전 확인

cd 8.4 # (버전에 따라 숫자는 다를 수 있음)

ls

cd apache2 # Apache용 설정 디렉토리

vim php.ini # php.ini 파일 편집위 과정은 /etc/php/8.2/apache2/php.ini 파일을 편집하기 위한 단계이다.

vim 외에도 nano, gedit 등 다른 에디터를 사용해도 무방하다.

php.ini 파일 수정

아래 항목들을 찾아 모두 On으로 변경한다:

allow_url_include = On

display_errors = On

display_startup_errors = On

변경 후(i를 눌러야 수정 가능) 저장하고 종료한다 (vim에서는 Esc → :wq).

Apache 재시작

변경 사항을 적용하기 위해 Apache를 재시작한다:

apachectl restart

📁 DVWA 업로드 디렉토리 권한 설정하기

DVWA에는 파일 업로드 취약점을 실습할 수 있는 File Upload 탭이 존재한다.

하지만 이 기능을 사용하려면 업로드되는 파일을 저장하는 디렉토리에 웹 서버(Apache)가 쓰기 권한을 가져야 한다.

따라서 아래와 같이 디렉토리의 소유자 및 권한을 설정해야 한다.

🛠 터미널 입력 명령어 및 설명

sudo su -

- 루트 계정으로 전환하여 시스템 파일 및 권한 설정을 할 수 있게 한다.

ls -al /var/www/html/DVWA/hackable/uploads/

- 업로드 디렉토리의 현재 소유자 및 권한 상태를 확인한다.

chown www-data /var/www/html/DVWA/hackable/uploads/

- 웹 서버(Apache)의 사용자 계정인 www-data에게 해당 디렉토리의 소유권을 넘긴다.

ls -al /var/www/html/DVWA/hackable/uploads/

- 변경된 소유권이 반영되었는지 확인한다.

🔐 DVWA CAPTCHA 설정하기 (reCAPTCHA 활성화)

DVWA에는 취약한 CAPTCHA 실습 탭이 존재하며, 이를 제대로 활용하기 위해서는

php-gd 모듈 설치와 Google reCAPTCHA 키 등록이 필요하다.

아래 단계에 따라 설정을 완료하면 CAPTCHA 관련 기능이 정상적으로 작동하게 된다.

1.php-gd 모듈 설치

php-gd는 이미지 처리 기능을 제공하는 PHP 모듈로, CAPTCHA 이미지를 생성하는 데 필수적이다.

sudo apt update # 패키지 목록 업데이트

sudo apt install php-gd # php-gd 모듈 설치

sudo apachectl restart # Apache 재시작

이 과정을 완료하면 DVWA 설정창에서 PHP module gd: Missing 오류 메시지가 사라지게 된다.

2.Google reCAPTCHA 키 발급

- 브라우저에서 다음 주소로 접속한다:

👉 https://www.google.com/recaptcha/about/ - v2 reCAPTCHA → "I'm not a robot" 유형을 선택한다.

- Label에는 자유롭게 DVWA 실습용임을 표시하고,

Domains 항목에는 반드시 localhost를 추가한다.

→ 로컬 환경에서 실습하기 위함 - **사이트 키(Site Key)**와 **비밀 키(Secret Key)**를 발급받는다.

3. DVWA 설정 파일에 키 등록

터미널에서 설정 파일을 열고, 발급받은 키를 등록한다.

sudo su -

cd /var/www/html/DVWA/config

vim config.inc.php

설정 방법

- vim 에디터에서 recaptcha_public_key와 recaptcha_private_key 항목을 찾아 아래와 같이 수정한다:

$_DVWA[ 'recaptcha_public_key' ] = '발급받은_사이트_키';

$_DVWA[ 'recaptcha_private_key' ] = '발급받은_비밀_키';

찾기 기능 사용 팁:

vim에서 /recaptcha 입력 후 Enter를 누르면 해당 항목으로 빠르게 이동 가능

수정이 완료되면 Esc → :wq 로 저장하고 종료한다.

작동 확인

- 브라우저에서 DVWA 설정 페이지를 새로고침하면,Missing 오류가 사라지고 CAPTCHA 기능이 정상적으로 작동하는 것을 확인할 수 있다.

추가 설정 완료된 화면

🔐 Burp Suite 실습 정리: 실행부터 Intercept 원리까지

웹 모의해킹 실습을 위해 DVWA와 함께 사용하는 대표 도구는 Burp Suite이다.

Kali Linux에는 Burp Suite가 기본적으로 설치되어 있기 때문에 별도의 설치 과정은 필요 없다.

이번 포스트에서는 Burp의 실행, Intercept 기능의 개념, Burp 내장 브라우저와 Firefox의 차이점, 프록시 설정 방법, 그리고 실습 중 마주칠 수 있는 상황들을 정리하였다.

1. Burp Suite 실행 방법

터미널에서 burpsuite 명령어를 입력하면 실행된다.

첫 실행 시 라이선스 동의 화면이 나타나며, I accept를 클릭하여 진행해야 한다.

이후 Temporary project → Use Burp defaults → Start Burp를 선택하면 Burp가 실행된다.

2. Proxy 탭에서 Intercept 기능 개념

Proxy > Intercept 탭은 Burp의 핵심 기능 중 하나이다.

이 기능은 웹 브라우저가 서버로 요청을 보내기 전에 Burp가 요청을 가로채도록 한다.

Intercept가 ON 상태이면 요청이 Burp에서 멈추고 브라우저는 응답을 기다리며 로딩 상태가 된다.

Intercept가 OFF 상태이면 요청이 서버로 바로 전달되어 페이지가 정상 출력된다.

3. Burp 내장 브라우저 vs Firefox

Burp에는 Chromium 기반의 내장 브라우저가 포함되어 있다.

Burp 내장 브라우저는 자동으로 Burp 프록시에 연동되어 있어 별도의 프록시 설정이 필요 없다.

하지만 Intercept가 ON일 경우 localhost와 같은 로컬 주소로의 요청도 Burp에서 가로채므로, 브라우저는 응답을 받지 못해 무한 로딩에 빠진다.

따라서 실습을 원활하게 진행하려면 Firefox 브라우저를 사용하는 것이 좋다.

localhost가 Burp에 안 잡히는 이유

Firefox는 보안 정책상 localhost나 127.0.0.1에 대한 요청은 프록시 설정을 무시하고 직접 서버로 요청을 보낸다.

이로 인해 Burp 프록시를 통해 요청이 전달되지 않으며, Burp의 Intercept에도 잡히지 않는다.

결과: 실습 중 발생할 수 있는 상황 정리

| 환경 | Intercept | 네이버 접속 | 로컬호스트 | 접속 설명 |

| Firefox | ON | ❌ 안 됨 | ✅ 됨 | 로컬호스트는 프록시를 우회하므로 접속되며, 네이버는 Burp에서 요청을 가로채며 차단됨 |

| Firefox | OFF | ✅ 됨 | ✅ 됨 | 모든 요청이 프록시를 통해 서버에 정상 전달됨 |

| Burp 브라우저 | OFF | ✅ 됨 | ✅ 됨 | 프록시 자동 적용, Intercept OFF 상태로 모든 요청이 바로 처리됨 |

| Burp 브라우저 | ON | ❌ 안 됨 | ❌ 안 됨 | 모든 요청이 Intercept에 걸려 Burp에서 Forward 하지 않으면 로딩이 멈춤 |

4. Firefox에서 프록시 설정 방법

Firefox 주소창에 about:preferences를 입력한다.

페이지 하단의 [네트워크 설정] 섹션에서 설정(Configure Proxy) 버튼을 클릭한다.

수동 프록시 구성(Manual Proxy Configuration)을 선택하고 다음과 같이 설정한다:

- HTTP 프록시: 127.0.0.1

- 포트: 8080

- ✅ "모든 프로토콜에 이 프록시 사용" 체크

- ✅ "HTTPS에도 이 프록시 사용" 체크

'Security > CERT' 카테고리의 다른 글

| 프록시란? (0) | 2025.05.02 |

|---|---|

| 웹 서비스에서 자주 발생하는 핵심 취약점과 대응 전략 (0) | 2025.04.24 |

| 웹 쉘이란? (1) | 2025.04.10 |

| 웹 보안 취약점(3) (0) | 2025.03.28 |

| 웹 보안 취약점(2) (0) | 2025.03.20 |