1. 취약한 파일 존재 취약점

설명

웹 서버에 의도하지 않은 파일(내부 문서, 백업 파일, 로그 파일, 압축 파일 등)이 존재할 경우, 공격자가 파일명을 유추하여 직접 접근함으로써 민감한 정보를 획득할 수 있는 취약점이다.

취약점 실습

- 검색창에 filetype:sql backup 입력

- 공개된 SQL 덤프 파일을 찾아 개인정보가 포함되어 있는지 확인

대응 방안

- 웹 서버는 개발과 운영 환경을 분리하여 운영 환경에서 소스 코드 수정 또는 테스트 목적의 임시 파일을 생성하지 않도록 한다.

- 웹 서버의 디렉터리에 존재하는 기본 설치 파일, 임시 및 백업 파일을 조사하여 웹 사용자가 접근하지 못하도록 조치한다.

- 정기적으로 웹 서버의 불필요한 파일을 검색하여 제거한다.

2. 계정 관리 취약점

설명

회원가입 시 안전한 패스워드 규칙이 적용되지 않아, 취약한 패스워드로 회원 가입이 가능할 경우, 무차별 대입 공격(Brute Force)을 통해 패스워드가 누출될 수 있는 취약점을 의미한다.

취약점 실습

- 보안이 강한 사이트를 찾아보았다

- 국내 유명 게임 사이트의 회원가입 창을 확인

- 보안이 엄격한 사이트는 비밀번호에 특수문자+숫자 조합을 요구하는 창을 볼 수 있다

대응 방안

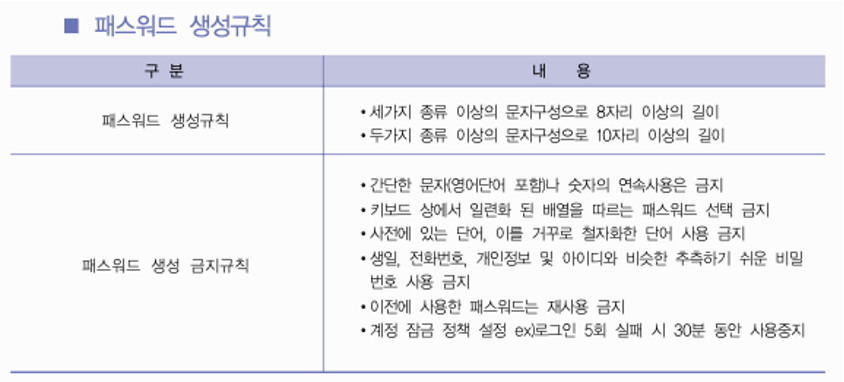

- 사용자가 취약한 패스워드를 사용할 수 없도록 패스워드 생성 규칙을 강제할 수 있는 로직을 적용한다.

3. 실명 인증 취약점

설명

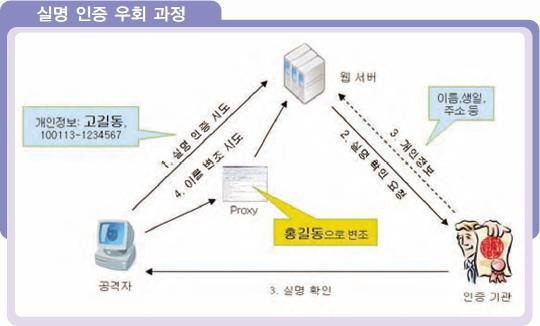

사용자 본인 확인 과정에서 취약한 프로그램을 악용하여 사용자 정보를 변조할 수 있는 취약점을 의미한다. 이를 통해 관리자로 위장하여 개인정보를 수집하거나, 홈페이지 가입 시 제공하는 포인트 등을 악용하는 등의 공격이 발생할 수 있다.

취약점 실습

- 실명인증 창 접근

- 공격자는 웹사이트의 실명인증 페이지에 접속하여 타인의 개인정보(이름, 주민등록번호 등)를 입력

- 공격자는 웹사이트의 실명인증 페이지에 접속하여 타인의 개인정보(이름, 주민등록번호 등)를 입력

- 웹사이트 → (실명인증 요청) → 인증기관

- 입력한 정보를 인증기관에 전달하여 실명 인증을 요청

- 인증기관 → (실명인증 응답) → 웹사이트

- 인증기관이 실명 인증 결과를 반환(나이, 성별, 연락처 등 포함)

- 웹사이트 → (인증 성공) → 공격자

- 웹사이트에서 인증 성공 메시지를 표시

- 웹 프록시로 정보 변조

- 공격자는 웹 프록시(Burp Suite 등)를 사용하여 요청을 변조

- 실명 인증에서 받은 고정된 개인정보를 수정하여 웹사이트로 전송

- 변조된 정보로 회원가입

- 웹사이트가 변조된 정보를 검증 없이 신뢰하여 회원가입 허용

- 웹사이트가 변조된 정보를 검증 없이 신뢰하여 회원가입 허용

핵심

- 프록시가 웹사이트와 인증기관 간의 응답을 가로채고 변조하여 사용자가 인증받은 정보가 아닌 가상의 인물로 회원가입을 하도록 한다.

- 웹사이트는 변조된 정보에 대해 검증 없이 신뢰하고, 공격자는 원하는 이름과 정보로 회원가입을 완료하게 된다.

대응 방안

- 중요한 정보가 있는 홈페이지(실명 등)는 재인증을 적용하고,

- 안전하다고 확인된 라이브러리나 프레임워크(OpenSSL이나 ESAPI의 보안 기능 등)를 사용하여 홈페이지 개발 보안 조치를 수행한다.

4. 전송 시 주요 정보 노출 취약점

설명

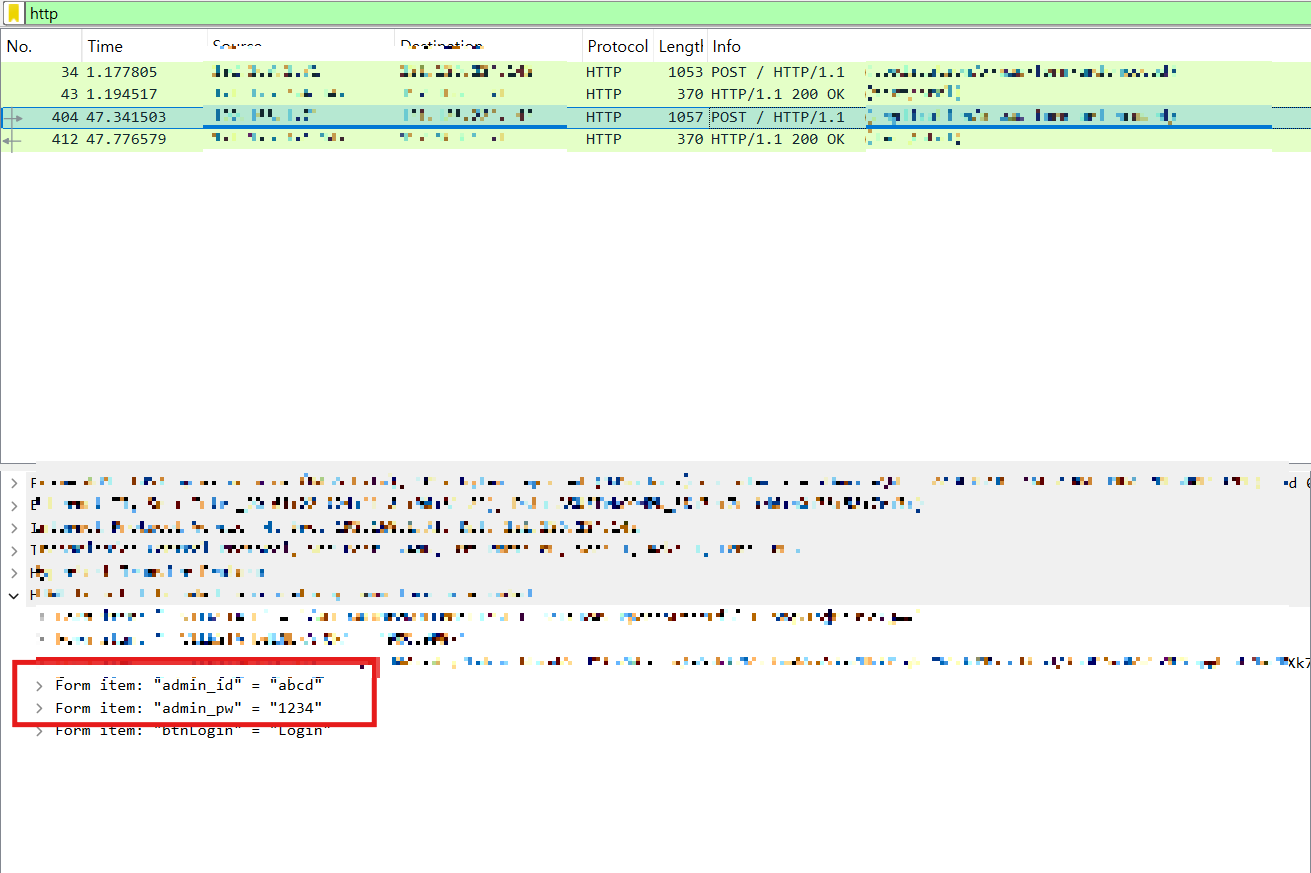

웹 서버가 보안과 관련된 민감한 데이터를 평문(엄호화 되지 않은 ex: http)으로 통신 채널을 통해 송수신할 경우, 통신 채널 스니핑을 통해 인가되지 않은 사용자에게 민감한 데이터가 노출될 수 있는 취약점을 의미한다.

취약점 실습

- HTTP 로그인 페이지 찾기

- 보안이 취약한 사이트에서 http:// 접속 후 로그인 시도

- 보안이 취약한 사이트에서 http:// 접속 후 로그인 시도

- Wireshark를 활용한 패킷 분석

- Wireshark 실행 후 http 필터 적용

- 로그인 요청 시 캡처된 패킷에서 아이디와 비밀번호가 평문으로 전송되는지 확인

대응 방안

- 웹 서버와 클라이언트 간의 통신에 SSL/TLS와 같은 암호화 프로토콜을 적용하여 데이터를 암호화한다.

- 민감한 데이터는 전송 전에 추가적인 암호화 과정을 거쳐 안전성을 높인다.

참고

29. 침해대응&CERT (7) : 웹 취약점 실습_2

취약한 파일 존재 취약점 해당 취약점의 경우는 일단 취약한 파일을 분류하는 기준, 범위에 대한 고민을 시작해야한다. 예를 들어, 일반적인 입장에서는 로그 파일, 백업 파일 등이 취약한 파

itcase.tistory.com

https://maker5587.tistory.com/34

[웹 취약점]취약한 파일 존재 취약점 정의 및 대응 방안

이번 시간에는 웹 취약점 중 하나인 취약한 파일 존재 취약점에 대해 알아보고 해당 취약점에 대응하기 위해서는 어떻게 해야하는지 알아보도록 하겠습니다. 취약한 파일 존재 취약점이란? 웹

maker5587.tistory.com

https://skynarciss.tistory.com/35

[보안 해킹] 홈페이지 보안 취약점 - 실명인증 취약점

[보안 해킹] 홈페이지 보안 취약점 - 실명인증 취약점 ■ 취약점 설명 및 사례 ⑴ 취약점 설명 - 실명인증 우회 취약점은 사용자 본인 확인 과정상에서 취약한 프로그램을 악용하여 사용자 정보

skynarciss.tistory.com

'Security > CERT' 카테고리의 다른 글

| 웹 쉘이란? (1) | 2025.04.10 |

|---|---|

| 웹 보안 취약점(3) (0) | 2025.03.28 |

| 웹 보안 취약점(1) (0) | 2025.03.15 |

| Shodan을 통한 IoT 기기 검색과 특징 (0) | 2025.03.01 |

| 사물인터넷(IoT)과 Shodan (0) | 2025.02.19 |