구글링을 통해 다양한 웹 취약점을 분석하고, 이를 통해 실무에서 중요한 취약점들을 다룰 예정이다.

검색 키워드를 잘 활용하면 취약점을 쉽게 발견할 수 있으며, 이를 바탕으로 취약점의 설명과 구체적인 대응 방안을 제시할 것이다.

주요 취약점으로는 관리자 페이지 노출, 디렉터리 나열, 시스템 관리 취약점, 불필요한 HTTP 메서드 허용 취약점 등이 있다. 이를 통해 웹 보안에 대한 이해를 높이고, 실제 대응 방안을 연습할 것이다.

1. 관리자 페이지 노출 취약점

🔹 왜 위험한가?

공격자가 관리자 페이지에 접근하면 무차별 대입 공격(Brute-force Attack)이나 SQL 인젝션을 통해 관리자 계정을 탈취할 수 있음. 이를 통해 웹사이트 변조, 데이터베이스 접근, 사용자 정보 탈취 등의 피해가 발생할 수 있음.

🔹 실제 사례

공격자가 노출된 관리자 페이지를 통해 로그인 시도를 반복하여 관리자 계정을 탈취하고 개인정보 데이터를 유출한 사례가 있음.

📌 출처: https://www.kinternet.org/_n_2007/0629/kisa.pdf?utm_source

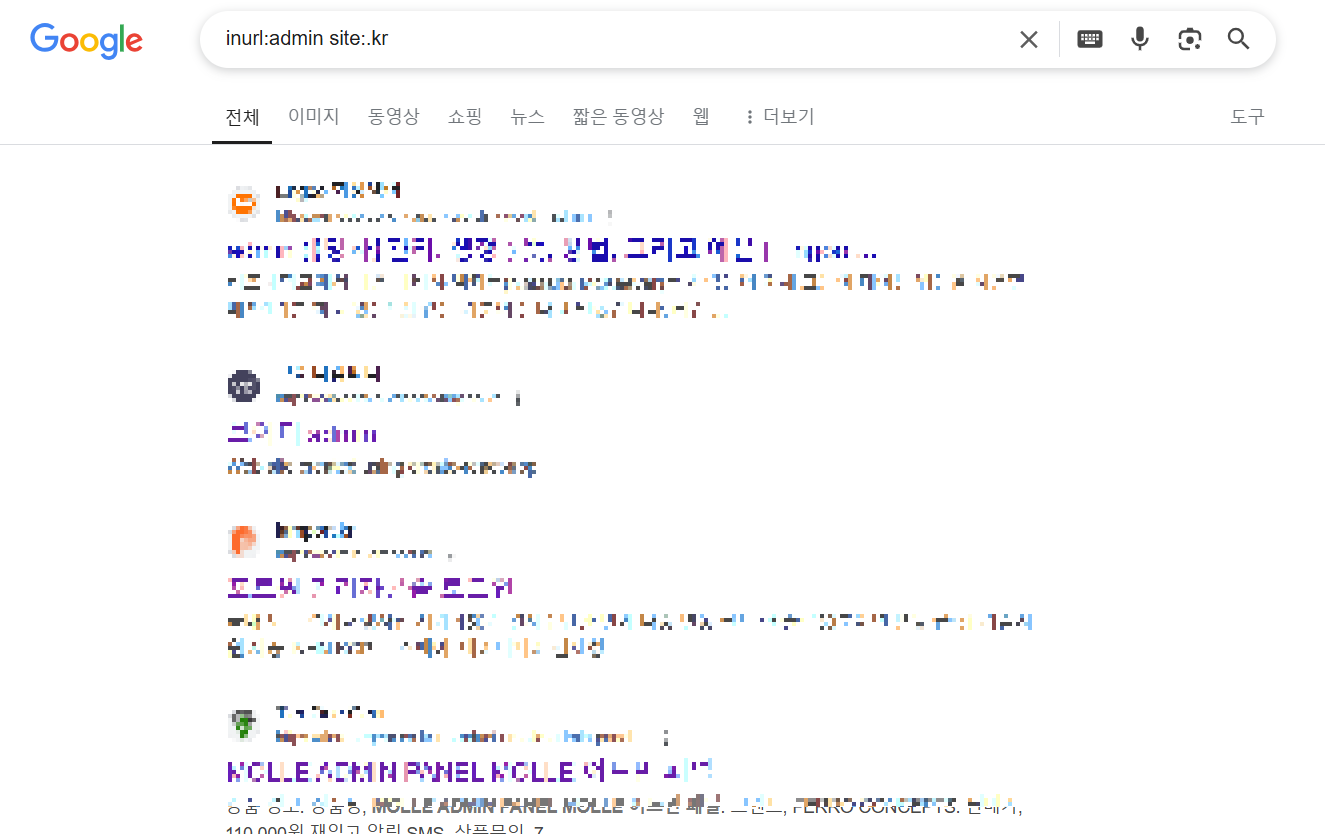

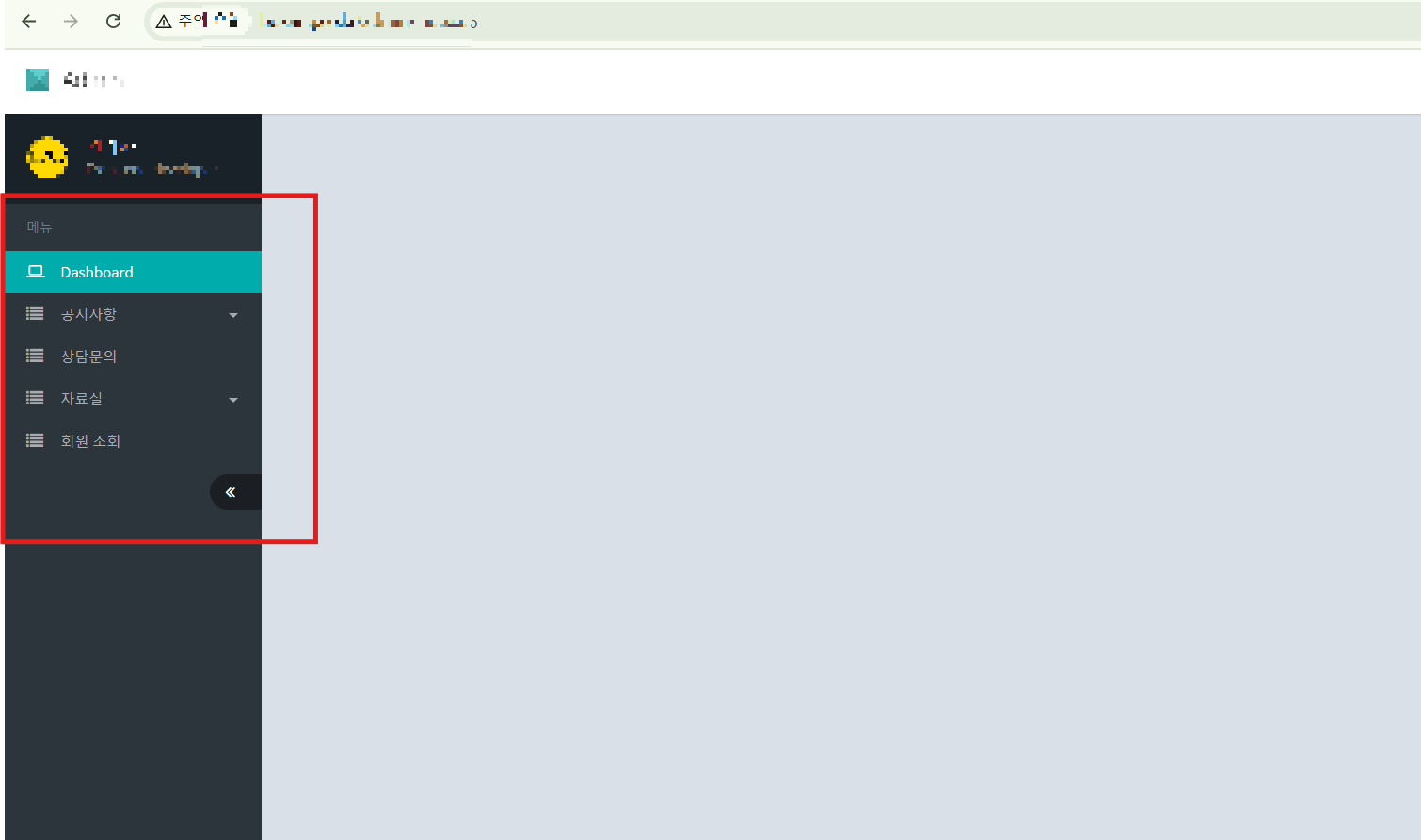

🔹 실습

inurl:admin site:.kr 구글링으로 관리자 페이지 접속

- 기본 로그인 정보로 접근 가능한 취약점이 있음

- 로그인 화면 없이 관리자 페이지가 노출되는 경우도 있음

🔹 대응 방안

- 비밀번호 강도 강화: 관리자의 계정에 강력한 비밀번호를 설정하여 brute-force 공격을 방지한다. 비밀번호는 대소문자, 숫자, 특수문자를 포함해야 한다.

- 로그인 시도 제한: 일정 횟수 이상 로그인 시도를 실패하면, 계정을 잠그거나 CAPTCHA를 적용하여 자동화된 공격을 차단한다.

- 관리자 페이지 숨기기: 관리자 페이지 URL을 변경하거나, 관리자 접근을 제한할 수 있는 IP 화이트리스트를 설정한다.

2. 디렉터리 나열 취약점

🔹 왜 위험한가?

웹 서버에서 디렉터리 목록이 보이도록 설정되면, 공격자가 민감한 파일 목록을 확인하고 직접 접근할 수 있음. 이를 통해 소스 코드, 환경 설정 파일, 백업 파일 등이 유출될 수 있음.

🔹 실제 사례

디렉터리 목록화로 인해 내부 문서 및 개인정보가 쉽게 접근 가능한 상태였으며, 이를 통해 대량의 개인정보 유출 사고가 발생한 사례가 있음.

📌 출처: https://www.boannews.com/media/view.asp?idx=98929&utm_source

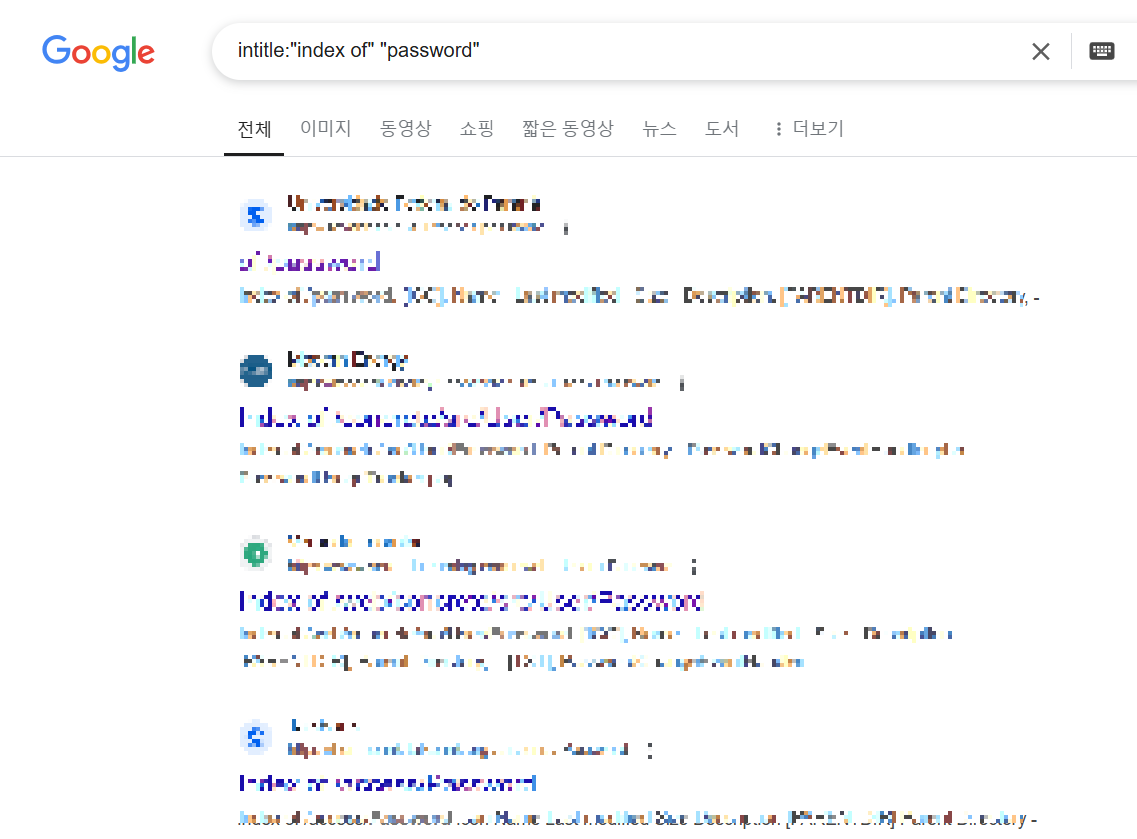

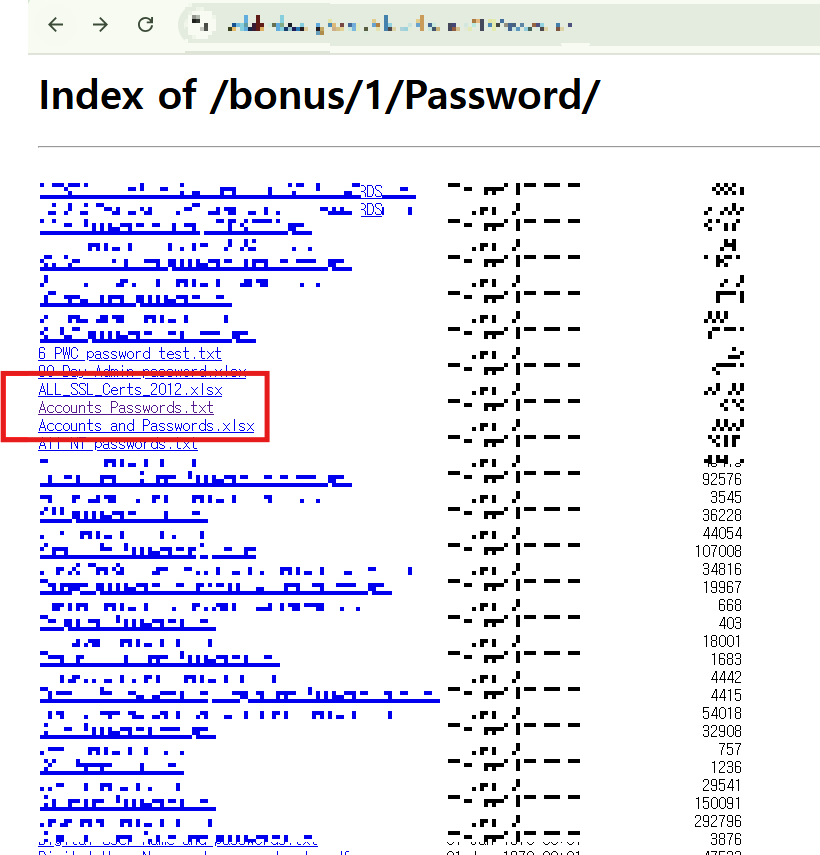

🔹 실습

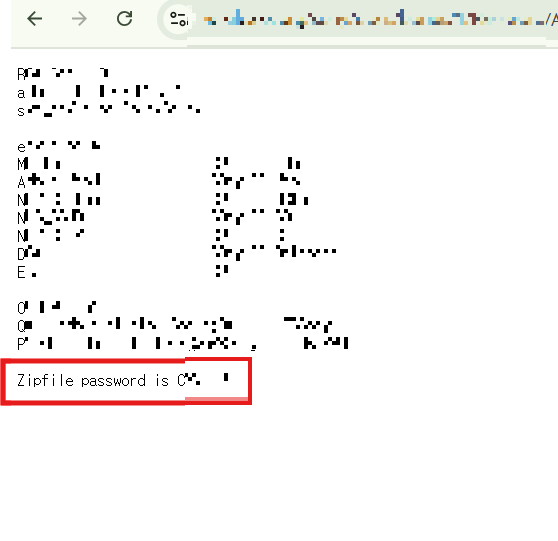

intitle: "index of" "password" 구글링으로 디렉터리 목록 접근

- passwords.txt 파일을 통해 ZIP 파일 비밀번호를 추출할 수 있었음

🔹 대응 방안

- 디렉터리 나열 비활성화: 서버 설정에서 Options -Indexes를 추가하여 디렉터리 목록이 노출되지 않도록 설정한다.

- 파일 접근 제한: 중요한 파일(예: 백업, 설정 파일 등)을 보호하기 위해 파일 접근 권한을 제한한다.

- .htaccess 사용: .htaccess 파일을 사용하여 웹 서버의 접근을 제어하고, 특정 디렉터리에 대한 접근을 제한한다.

3. 시스템 관리 취약점

🔹 왜 위험한가?

phpMyAdmin, cPanel, RDP(Remote Desktop Protocol), SSH 등 서버 관리 도구가 외부에 노출되면 공격자가 직접 서버에 접근할 수 있음. 무차별 대입 공격(Brute-force Attack)을 통해 관리자 계정을 탈취하거나, 알려진 취약점을 이용해 서버를 장악할 수 있음. 서버에 악성코드를 심거나, 랜섬웨어를 감염시켜 데이터를 인질로 잡을 수도 있음.

🔹 실제 사례

RDP(Remote Desktop Protocol) 노출로 인한 랜섬웨어 감염 사례: 공격자가 인터넷에 노출된 RDP 포트를 스캔하여 관리자 계정의 패스워드를 무차별 대입 공격(Brute-force Attack)으로 탈취한 후, 랜섬웨어를 배포하여 피해 시스템을 감염시킨 사례가 있음.

📌 출처: https://asec.ahnlab.com/ko/39804/?utm_source

🔹 실습

- intitle:"index of" password 구글링을 통해 php 노출된 시스템 관리 인터페이스를 탐색. 공격자가 이를 이용하여 시스템의 취약점을 찾거나 공격을 시도할 수 있음.

- allow_url_fopen이 활성화되어 있는 경우 원격 파일 포함(RFI) 공격이 가능해져 외부 URL에서 악성 파일을 포함하거나 실행할 수 있음. 이를 통해 웹 쉘을 업로드하거나 서버 명령어를 실행할 수 있음.

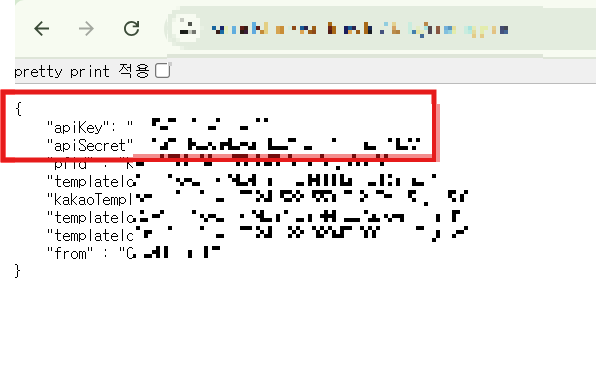

- intitle:"index of" intext:"web.config.txt"를 통해 API 관련 키가 노출된 파일을 발견할 수 있었음.

🔹 대응 방안

- 원격 관리 도구 보호: phpMyAdmin, cPanel 등의 관리 도구는 외부 접근을 차단하거나 VPN을 통해 접근하도록 제한한다.

- 강력한 인증 적용: 관리자 계정에는 강력한 비밀번호를 설정하고, 2단계 인증을 활성화하여 보안을 강화한다.

- 포트 차단 및 모니터링: 불필요한 포트를 차단하고, RDP, SSH 등의 포트는 방화벽을 통해 외부 접근을 제한한다.

- 소프트웨어 최신화: 관리 도구와 서버 소프트웨어를 최신 버전으로 유지하여 알려진 취약점으로 인한 공격을 차단한다.

4. 불필요한 Method 허용 취약점

🔹 왜 위험한가?

HTTP 메서드(예: PUT, DELETE, TRACE 등)가 불필요하게 활성화되어 있으면 공격자가 악성 파일을 업로드하거나 중요한 파일을 삭제할 수 있음. TRACE 메서드가 허용된 경우, XST(Cross-Site Tracing) 공격을 통해 쿠키 탈취 및 세션 하이재킹이 가능함.

🔹 실제 사례

서버에서 필요하지 않은 HTTP 메서드가 활성화된 상태로 운영되었고, 공격자가 이를 악용하여 서버 내 파일을 변경하거나 삭제한 사례가 있음.

📌 출처: https://m.boannews.com/html/detail.html?idx=9791&utm_source

🔹 실습

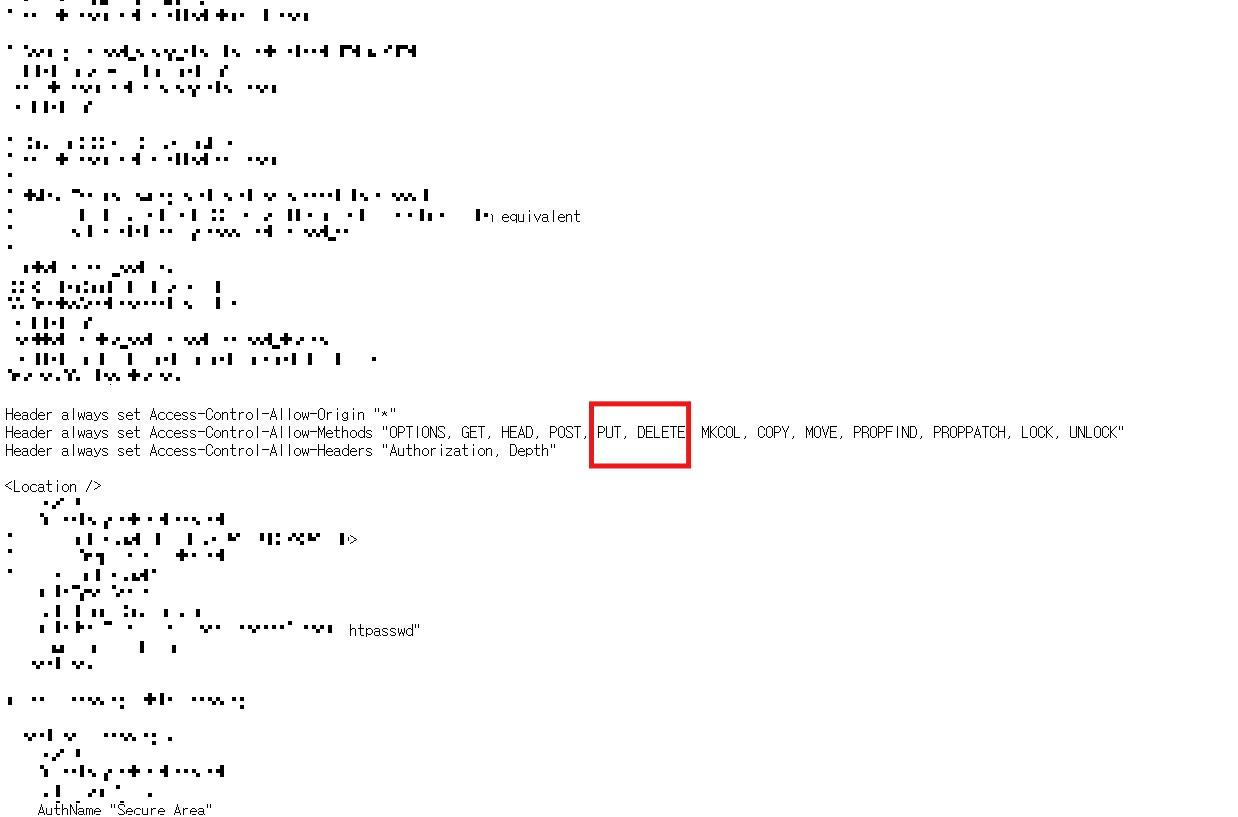

inurl:"httpd.conf" "LimitExcept" "PUT DELETE" 구글링을 통해 PUT과 DELETE 메서드를 허용한 서버 설정을 찾음.

🔹 대응 방안

- 불필요한 HTTP 메서드 비활성화: PUT, DELETE, OPTIONS와 같은 불필요한 HTTP 메서드를 서버 설정에서 비활성화한다.

- HTTP 헤더 설정 강화: Access-Control-Allow-Methods와 같은 HTTP 헤더를 통해 허용할 메서드를 제한한다.

- 웹 방화벽(WAF) 사용: WAF를 사용하여 비정상적인 HTTP 메서드를 차단하고, 공격을 미리 방어할 수 있다.

참고

https://mpit.tistory.com/entry/%EC%B9%A8%ED%95%B4-%EB%8C%80%EC%9D%91-CERT-%EA%B3%BC%EC%A0%956%EC%A3%BC%EC%B0%A8

https://ogig0818.tistory.com/304

https://www.igloo.co.kr/security-information/%EB%B6%88%ED%95%84%EC%9A%94%ED%95%9C-%EC%9B%B9-method-%EC%A7%84%EB%8B%A8-%EC%8B%9C-%EB%B0%9C%EC%83%9D%ED%95%98%EB%8A%94-%EB%AC%B8%EC%A0%9C%EC%A0%90-%EB%B0%8F-%EB%8C%80%EC%9D%91%EB%B0%A9%EC%95%88/

https://itcase.tistory.com/entry/28-%EC%B9%A8%ED%95%B4%EB%8C%80%EC%9D%91CERT-5-%EC%9B%B9-%EC%B7%A8%EC%95%BD%EC%A0%90-%EC%8B%A4%EC%8A%B51

https://rybbit-life-debugging.tistory.com/50

'Security > CERT' 카테고리의 다른 글

| 웹 보안 취약점(3) (0) | 2025.03.28 |

|---|---|

| 웹 보안 취약점(2) (0) | 2025.03.20 |

| Shodan을 통한 IoT 기기 검색과 특징 (0) | 2025.03.01 |

| 사물인터넷(IoT)과 Shodan (0) | 2025.02.19 |

| 구글해킹을 통한 취약 • 노출정보 검색 (0) | 2025.02.15 |